コラム

第2回 いま話題のゼロトラストとは

-テレワーク時代に求められるITセキュリティ-

- 第1回

- 第2回

2020年11月

セキュリティ対策は「境界型防御」から「ゼロトラスト」に

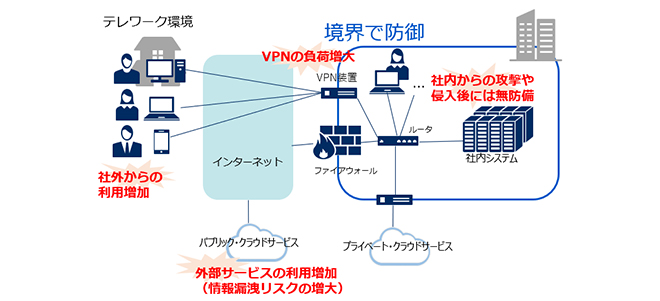

前編では、テレワーク環境の典型的なIT環境、ファイアウォールで防御された社内ネットワークにVPN経由でアクセスするIT環境モデルのセキュリティについて述べました。このモデルは、堅牢なイントラネット内で社内システムを守り、例外的にテレワーク環境(社外)からアクセスすることを前提とした「境界型防御/境界型セキュリティ」と言われます。しかし、社外からのアクセス機会の増加やクラウドサービスへのシフト、IoTの進展による機器のネットワーク化が爆発的に加速することで、セキュリティを担保する方法論としての限界が見えてきたことから、境界型に代わるモデルとして「ゼロトラスト」が注目されています。

「境界型防御」の課題

境界型防御の最大の問題点は、一度、内部に侵入されてしまうと社内ネットワークが無防備な状態になることが挙げられます。標的型攻撃メールや、USBメモリなどの媒体を通じて、一度でも内部にマルウェア感染が発生すると、内部ネットワーク全体に被害が拡大する事態に発展してしまいます。マルウェア感染以外にも、外部サービス(パブリック・クラウドサービス)の利用増加で、不適切なパスワード設定を悪用され、外部攻撃者に不正侵入を許してしまうことも多発しています。

また、安全弁であるはずのVPN装置が、サイバー攻撃の対象になってしまうことがあります。2020年8月中旬、38社の日本企業を含む約900社について、社内システムに接続するVPNのパスワードなどが流出した事案が報道されたことは記憶に新しい事件です。機能増強のために設置したVPN装置の脆弱性対策が不十分であったため、利用者の認証情報が盗まれ、その認証情報がダークウェブ上に掲載されていたとされていますが、境界さえ突破してしまえば内部活動が容易になることから、外部攻撃者にとって、境界部分は最大の攻撃対象といえます。

不正侵入・不正アクセスの観点だけではなく、可用性への影響も境界型防御の課題です。テレワークの増加などで外部からのアクセスが急増してVPNの負荷が増大し、社内ネットワークに接続できなくなることが起きています。COVID-19対応下でVPNに何かしらの障害があった企業が6割に上ったとする民間調査もあるほどです。VPNの増強を図ったり、利用者の接続が集中しないように時間帯を振り分けたりといった対策で凌ぐしかない企業も多かったようです。

図:テレワークの拡大で見えてきた境界型防御の課題

テレワークが急拡大する中で見えてきた課題を抜本的に解決できるセキュリティ対策として新たな方向性が求められているといえます。

「ゼロトラスト」というセキュリティ対策モデル

「ゼロトラスト」は、その名前の通り「完全に信頼できるものは何ひとつ無い」という考え方を根底にしたセキュリティ対策モデルです。ゼロトラストの概念は、2010年に米国の市場調査会社Forrester Research社によって最初に提唱されました。企業の外部からの攻撃だけではなく、内部の要員や端末、ネットワーク、アプリケーションまでも脅威になる対象として捉えて、対策を考えることがコンセプトとなっています。2020年8月には、米国国立標準技術研究所(NIST)により『NIST SP 800-207ゼロトラストアーキテクチャ(ZTA)』としてガイドライン文書発行され、考え方のベースとして参照されています。

このガイドライン文書の概要紹介では、「ゼロトラストは、リモートユーザー、BYOD(Bring Your Own Device)などのエンタープライズネットワークのトレンドへの対応である。ゼロトラストは、ネットワークセグメントではなく、企業所有のネットワーク境界内に配置されていないクラウドベースの資産、リソース(資産、サービス、ワークフロー、ネットワークアカウントなど)の保護に重点を置いている。」とあり、クラウド優先の方向性、働く場所やデバイスの多様化への対応が前提になっているのが分かります。

ゼロトラスト7つの原則

このNISTのガイドラインで示されているゼロトラストの7つ原則(Tenets of Zero Trust)を見ていくと、ZTAがどういった概念かが見えてきます。

原則1:すべてのデータソースとコンピューティングサービスはリソースと見なされる

アクセスの対象となるデータソースやクラウドサービス、業務アプリケーション、ネットワークなどは全て“リソース”として捉えられます。

アクセスのリクエストを出す側を“サジェスト”といい、サジェストから、デバイス(PC、スマートデバイスなど)を使用して、アプリケーションやクラウドサービス、データそれら個々のリソースに対するアクセスを制御することを求めています。

原則2:ネットワークの場所に関係なく、すべての通信が保護される

ネットワークは場所や設置環境に関係なく常に保護されていることを求めています。無線LANや組織内ネットワーク、工場内のIoTネットワークなど、ありとあらゆる通信が暗号化され保護されている状態を意味しています。社内ネットワークでは平文での通信が許容されることもある境界型防御とは大きく異なり、ゼロトラストの顕著な原則といえます。

原則3:個々の組織リソースへのアクセスは、セッション単位に付与される

個々のリソースに対するアクセスのリクエストや、セッション毎に個別に認証や許可を求めています。Cookiesを使用してセッションの継続利用を認めるようなことは許されず、1つのクラドサービスへの通信経路確立の単位でアクセスの許可を行うことを意味します。一度アクセス可能になったWebページでも、ある環境変化などで次のセッション確立のタイミングでアクセス許可を取り消すことが可能な仕組みが必要になります。

原則4:リソースへのアクセスは、クライアントID、アプリケーション/サービス、および要求元の状態を含む動的ポリシーによって決定され、他の動作属性および環境属性が含まれる場合がある

クライアント環境のデバイス識別子やアプリケーションの状態(バージョン、パッチ適用など)や環境属性を収集して、その状況からリスクを判定し、どのレベルまでのシステムやサービス、データに対してアクセスを許可するのかといったポリシーを決めることを求めています。

原則5:組織が所有するすべてデバイスは、セキュリティが保たれるよう監視および測定する

接続するデバイスやシステムの状態、ソフトウェアのバージョンやパッチの適用状況など認証に必要な情報を収集して監視しておくことを求めています。全てのデバイスは信頼できない前提なので、セキュリティの脆弱性が放置されていないかを監視しなければなりません。IT資産管理ツールやMDMツールを使用して機器の状態を収集・監視しておくことは、既に基本的対策ともなっていますが、リソースへのアクセス許可のために常に参照される状態が求められます。

原則6:すべてのリソースの認証と許可は動的であり、アクセスが許可される前に厳密に実施される

デバイスの認証は、ネットワークやアプリケーション、クラウドサービス等に接続する都度、厳密に認証することを求めています。多要素認証やPKIなどの強力な認証基盤を使った認証が求められていると言えます。また、最近、金融サービスなどで良く採用されているリスクベース認証が具体的な実装例です。ID/パスワードが正しくても、長期間アクセスがなかったり、はじめて使うデバイスやブラウザだったりした場合に、再認証を求めるような方式がリスクベース認証です。

原則7:企業は、資源、ネットワークインフラストラクチャ、および通信の現在の状態について可能な限り多くの情報を収集し、それを使用してセキュリティを改善する

リソースのセキュリティ状態、ネットワークトラフィック、アクセス要求に関するデータを収集・分析して、得られた情報を使用してポリシーの作成・適用を改善することを求めています。例えば、AI技術なども活用してアクセスポリシーをきめ細かく改善することを求めていると言えます。

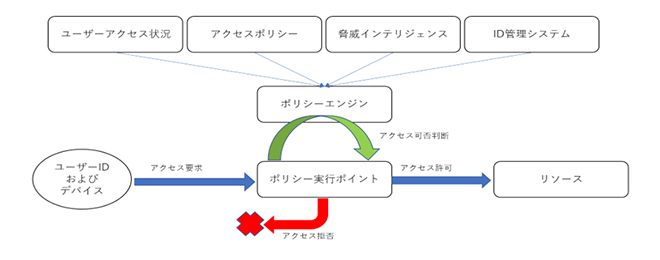

原則で見てきたように『デバイスがリソース(サービス、アプリケーション、データ)にアクセスするときに動的に認証と許可を判定する』のが基本的な考え方です。

動的に認証と許可を行うために、ユーザーアクセス状況を収集し、アクセスポリシー・脅威インテリジェンス・ID管理システムからの情報を得て、ポリシーエンジンがアクセス可否と対象リソースを判断し、その結果によりポリシー実行ポイントでコネクションの制御を行うことで、デバイスからリソースへのアクセスを実現します。

図:ゼロトラストアーキテクチャの概念図

引用元:政府情報システムにおけるゼロトラスト適用に向けた考え方(2020年6月)

| ポリシーエンジン | 静的に定義されたポリシーや、脅威インテリジェンスなどの動的な各種情報を解釈し、リソースに対する対象のクライアントのアクセス可否を決定。 |

|---|---|

| ポリシー実行ポイント | 対象クライアントとリソースの間のコネクションを監視し、ポリシーエンジンの決定にしたがってコネクションの確立や切断を一元的に実行。 |

| アクセスポリシー | ポリシーエンジンに解釈されるユーザー属性情報、 OSやパッチバージョンなどのデバイス属性情報、それらを考慮してリソースに対するアクセス条件を定義した静的な情報。 |

| ID管理システム | 名前、emailアドレス、証明書、所属組織、職種、アクセス権限と関連システム、等のユーザー属性情報を作成、保存、管理するシステム。 |

| ユーザーアクセス状況 | 該当組織に関連するユーザーのアクセス状況に関するログ、ネットワークトラフィック状況、リソースの状態監視情報などを含む動的な情報。 |

| 脅威インテリジェンス情報 | マルウェア情報、攻撃情報、脆弱性情報、IPアドレスやDNSのブラックリスト情報等、外部から得られる動的な情報。また、該当組織のSIEM等による内部で得られる動的な情報。 |

| リソース | サーバ、クラウドサービス、APIなど該当組織が業務のために必要とするIT関連リソース |

| ユーザーID/デバイス | ID管理システムに登録されたユーザーIDを提示する仕組みと実装されたデバイスを含むエンドポイント |

ゼロトラストで実現するITインフラ環境

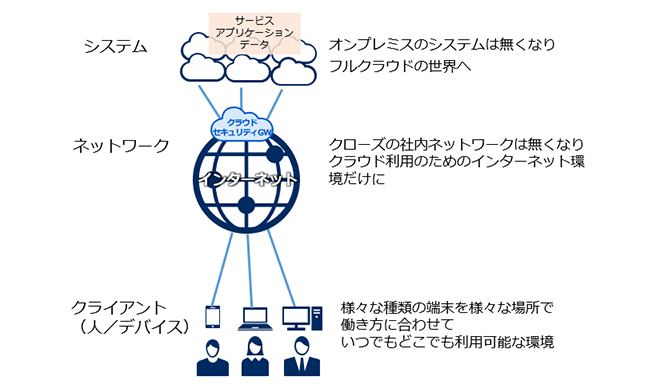

ゼロトラストのコンセプトで実現されるITインフラ環境は、大きく3つの層(システム、ネットワーク、クライアント)で考えていくと、具体的にイメージできます。

- システム:オンプレミスかクラウドかのサーバシステム環境

- ネットワーク:クローズ(閉域網)かオープン(インターネット)かのネットワーク環境

- クライアント:誰がどこから何のデバイスを使うかのクライアント環境

将来的に目指しているのは、PCやスマートデバイスなどの様々なデバイスで利用者の場所に関係なく、ボーダーレスのインターネットを通じて、フルクラウドのシステムにアクセスできる世界を想定したITインフラ環境モデルと言えるでしょう。

図:ゼロトラストで実現するITインフラ環境モデル

段階的な導入が現実的

既存のIT環境を直ぐに完全なゼロトラストアーキテクチャのIT環境に移行するのは現実的ではありません。今後の方向性として認識し、段階的に進めていくことが必要となります。

「政府情報システムにおけるゼロトラスト適用に向けた考え方(2020年6月)」で紹介されているように、民間企業にとっても、ゼロトラストを適用していくには、以下の取り組みが有効です。

- パブリック・クラウド利用可能システムと利用不可システムの分離

- システムのクラウド化徹底とネットワークセキュリティ依存の最小化

- エンドポイント・セキュリティの強化

- セキュリティ対策のクラウド化

- 認証と認可の動的管理の一元化

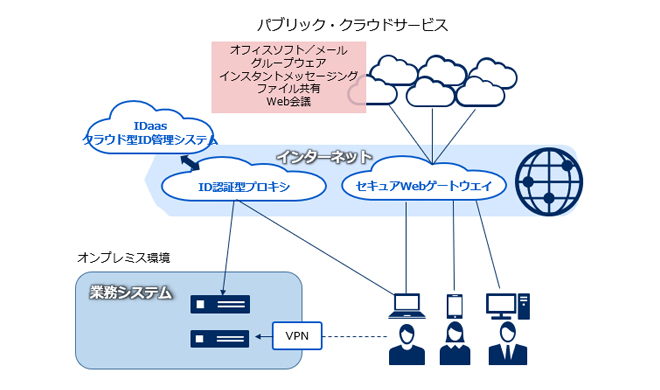

クラウド化が困難な業務システムへのVPN経由でのアクセス環境は残しつつ(1)、オフィスソフトやグループウエア、Web会議などの情報系システムをパブリック・クラウドに移行していく(2)のが最優先の取り組みです。3.エンドポイント・セキュリティ強化は、テレワークを実施している企業の場合、既に取り組んでいるところも多いと思いますが、デバイス暗号化やMDM(モバイルデバイス管理)、高度なマルウェア対策などの強化策を検討します。

ゼロトラストで特に重要なのは、4.セキュリティ対策のクラウド化、5.認証と許可の動的管理です。利用者やデバイスの認証のためにID管理システムはゼロトラストに欠かせない基盤になります。

また、オンプレミス環境のシステムだけではなく、パブリック・クラウドサービスへのアクセスに効率的かつセキュアなアクセスを実現するには、ゲートウェイ機能を中心としてセキュリティ対策をクラウド上で実現していくことが必要になってきます。既にITベンダーから様々な製品・ソリューションが提供されていますので、自社の環境に合わせて導入を検討することが可能です。

具体的な対策例として、『クラウド型ID管理システム(IDaas)』『ID認証型プロキシ』、『セキュアWebゲートウェイ』を導入することにより、VPNだけに頼らないゼロトラスト環境が構築できます。オンプレミス環境には、パブリック・クラウドサービスへの移行が難しいシステムを残しますが、ID認証型プロキシを使うとVPNを経由しないで、Webベースの業務システムやファイルサーバへのアクセスが可能になります。ID認証は、クラウド上に設置したID管理システム(IDaas)との連携で実現します。

リモート環境から、Microsoft 365 (c)Microsoftのようなパブリック・クラウドサービスへのアクセスは、セキュアWebゲートウェイの機能で、クラウドファイアウォール/IPS、サンドボックス、URLフィルタリングといった制御ができます。

図:ゼロトラストアーキテクチャによるセキュリティ対策導入例

- クラウド型ID管理システム(IDaas)

Azure Active Directory (c)Microsoft に代表されるクラウド上のID認証基盤 - ID認証型プロキシ

クラウドベースのプロキシで利用者認証とクラウド経由でのプライベートコンテンツ(オンプレミス環にある業務システムやファイルサーバなど)へのアクセスを実現 - セキュアWebゲートウェイ

URLフィルタリングなどパブリック・クラウドサービスへのアクセスを制御・監視

おわりに

テレワークやパブリック・クラウドサービスの増加によって見えてきた境界型防御の課題から、今、注目されているゼロトラストについて解説してきました。背景を考えると、これからゼロトラストは、セキュリティ対策モデルの主流となっていくのは間違いありません。既にその考え方に基づいて、様々なセキュリティ対策がITベンダーからリリースされています。

検討の範囲が広いため、テレワークを中心とした働き方改革や事業継続を支えるITインフラ環境の構築に向けて、段階的な対策導入の検討を始めましょう。

- 第1回

- 第2回