特集 情シス事情を知る

セキュリティは当たり前。働き方改革にもつながるログ活用

~人材の作業負担を軽減し、従業員の能力を最大限に伸ばす~

2018年6月

経済産業省は2017年11月、経営者がサイバー攻撃から企業を守るための理念や行動を示した指針として公開している「サイバーセキュリティ経営ガイドライン」を2年ぶりに大幅改訂した。さまざまな変更ポイントがあるが、今回注目するのは具体的な技術対策として「出口対策とログの定期的なチェック」が初めて示されたことである。実際、内部監査対応などの目的からログを取得しているものの「保険的にただ保存しているだけ」という企業は少なくない。だがその一方で、ログを出口対策に効果的に活用することでセキュリティ強化に成功する企業も着実に増えている。今回は、上手なログ管理・活用はどうすればいいのかを考察する。

サイバーセキュリティ経営ガイドラインに初めて示されたログ管理

経済産業省は2017年11月16日、企業や組織にサイバーセキュリティ対策を求める「サイバーセキュリティ経営ガイドライン」を2年ぶりに大幅改訂した。改訂の大きなポイントとなっているのは、情報セキュリティ対策で先行している欧米諸国に倣って多層防御措置に踏み込んだ内容となっていることだ。

もともと多層防御とは軍事分野のDefense in Depth(縦深防御、深層防御)という考え方をベースとしたもので、ITシステムに対してもサイバー攻撃を想定した“壁”を幾重にも設置することでインシデントの発生確率を下げることが可能となる。

今回の改訂において、この多層防御の具体的な技術対策の例として示されているのが「出口対策とログの定期的なチェック」である。

標的型攻撃に代表されるように、圧倒的なスピードで日々巧妙化していくマルウェアをITシステムの入口で完全に防ぐのは、ほぼ不可能な状況となっている。そこで求められるのがさまざまな脅威に侵入されることを前提とした新たな対策であり、特に重要視されているのが情報を外部に持ち出されるのを防ぐ出口対策の強化というわけだ。そして、この出口対策の拠り所となるのが、さまざまな情報にアクセスした履歴を示すログである。

ログ管理・活用の重要性を事例と共に理解する

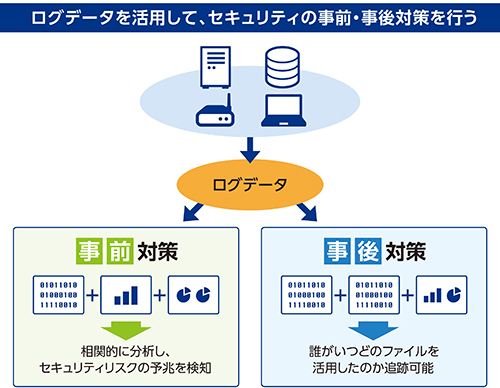

ログとは、サーバやデータベース、ネットワーク機器、PCなどのデバイス、各種アプリケーションなどITシステムを構成するさまざまな要素の稼働状況を「正確に記録」したデータである。これを読み解くことで「いつ、だれが、どの機器を利用したか」「どの情報(ファイル)を操作したか」「どのアプリケーションを使用したか」といった内容を追跡することが可能となる。それにより、万一情報漏えいが起こった際に、その原因を追及したり、影響範囲を特定したりするなど、「事後対策」の重要な手がかりとなる。

しかし最近でこういった使い方だけでなく、複数のログを相関的に分析することでセキュリティリスクとなりうる予兆を検知するなど、「事前対策」での活用も始まっている。もっともログ管理・活用は簡単ではない。ログを取得すべき対象は多岐にわたるからだ。ともすればITシステムのログは、組織内部における不正行為を監視および監査するための証跡としての利用に陥りがちである。当然これも意味あるものだが、ログの利用目的はより多角的な観点から捉えていく必要がある。

例えばある大手旅行会社では、外部への不審な通信を検知するもネットワークの遮断が行われず、結果として大量の顧客情報の漏えいを起こしてしまった。通信の出口となるファイアウォールやプロキシサーバのログの一部が取得できておらず、通信ログが確認できなかったのがその原因だ。この例のように取得すべきログに漏れがあった場合、そこがセキュリティ対策の“抜け穴”となってしまうのである。

では、ありとあらゆるログをとにかく取得しておけばよいかというと、それはそれでまた別の問題を引き起こす原因となる。やみくもにログを取得すると必然的にそのデータ量は膨大な量となり、中身を読み解くことが困難となる。また、ログを取得する行為そのものがITシステムの運用やパフォーマンスに悪影響を及ぼしてしまうケースもある。

どのような種類のログを、どこから、どのような手段・方法で取得し、どのように利用するのか――。あらかじめ明確な社内基準(ルール、ポリシー)を設けて臨まないと、ログ管理・活用は頓挫してしまいかねない。

その意味でもログ管理・活用の成功例として注目したいのが、ある大手生命保険会社の取り組みだ。情報漏えい対策で最優先の課題となる出口対策に全力を集中。多岐にわたるセキュリティ製品(ファイアウォール、IPS、アンチウイルスなど)やプロキシサーバ、ネットワーク機器、各サーバなどから収集した大量のログをSIEM(シーム:Security Information Event Management)と呼ばれる仕組みに集め、あらかじめ定義されたルールに基づいた統合管理を行うことで、セキュリティに関連するさまざまなKPIの監視や分析のスピードを大幅に向上したのである。

もともと同社はインシデントが発生した際に迅速に対処するCSIRT (シーサート: Computer Security Incident Response Team)のほか、業務部門と連携しながらセキュリティリスクを監視するSOC(ソック:Security Operation Center)といった組織を立ち上げ、社内体制を強化してきた経緯を持つ。当然のことながら、サイバー攻撃を水際で防御する入口対策についても継続的な改善・強化を図ってきた。しかし、そうした中で検知する脅威はうなぎ上りで急増しており、人手によるマニュアル監視は限界に達していた。そこに適切なツールを導入しつつ効率的なログの統合管理を実現することで、同社は課題を解決したのである。

ログの有効活用は働き方改革にもつながっていく

このようにログ管理はあらゆるセキュリティ対策の基本となる。ただし繰り返すが、やみくもにログを取得するだけでは標的型攻撃のような悪質な脅威を検知することはできない。ログの内容をしっかり把握し、できるだけ短時間で分析できることが重要な要件となる。

膨大なログの分析力を高め、未知の脅威に対する検知精度を向上していく上で、機械学習や深層学習などAIの技術を用いた予兆検知システムなども注目されているが、非常に多額の導入コストがかかることがネックとなる。その前にまずやるべきは、ログ管理・活用に関する明確な基準を定め、それを着実に遂行する仕組みを整えることだ。

また、ログの統合管理を実現することは、先述の大手生命保険会社の事例からもわかるように、セキュリティ対策に携わっている社内のさまざまな人材の作業負担を軽減し、ひいては働き方改革にもつながっていく。さらに言えば、ログの活用はセキュリティ対策だけにとどまらない。例えば一人ひとりの従業員のPCやアプリケーションの利用状況をログから読み解くことで、残業が連続していないか、作業負担が特定の従業員に集中していないか、業務時間内に本来の担当とは無関係な作業をしていないかといった状況を詳細に把握することが可能となる。

セキュリティ対策と共に、多様性をもった一人ひとりの従業員の能力を最大限に活用するための基礎的な指標としてログを活用することで、全社的な働き方改革を推進し、企業力を高めていくことができるのだ。