特集 情シス事情を知る

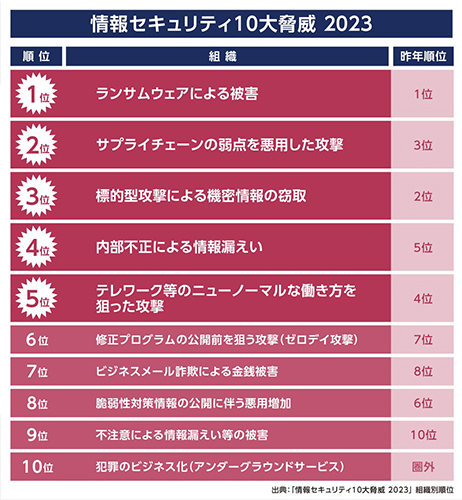

IPAが「情報セキュリティ10大脅威 2023」を発表

~組織の3年連続1位はランサムウェアによる被害~

2023年5月

IPAが「情報セキュリティ10大脅威 2023」を発表した。組織の順位に変動はあるが、TOPからの並びは昨年とほぼ変わらない結果となった。TOP5の2022年の被害実例をもとに対策などを紹介する。さらに10位に初めてランクインした「犯罪のビジネス化(アンダーグラウンドサービス)」についても、その概要と対策を解説する。

1位はランサムウェアによる被害

2021年から3年連続1位となったのが「ランサムウェアによる被害」だ。PC やサーバーがこのマルウェアに感染すると、端末のロックやデータの暗号化が行われ、その復旧と引き換えに巨額の金銭を要求される。さらに暗号化と同時に重要な情報を窃取し、その情報をダークサイトなどで暴露する、DDoS攻撃を仕掛ける、攻撃を受けていることを世間に公開すると次々に脅しをかけるなど、多重脅迫も横行している。

2022年には、リバースプロキシサーバーのWebサービスの脆弱性を悪用してADサーバーに侵入し、その後も不正侵入を繰り返して社内管理情報や顧客情報を搾取される被害が発生した。なお、このケースではランサムウェアを自動的に配布するバッチファイルが配置され、組織内のほとんどの機器がランサムウェアに感染している。

対策

ランサムウェアの被害は非常に甚大になりかねないだけに、インシデントに即時対応できる組織(システム管理者、従業員)を整備することが望ましい。またランサムウェア感染を予防するため、下記のような点を徹底する。

- 重要情報へのアクセスについて多要素認証の設定を有効化

- 従業員教育(メールの添付ファイル開封やメールや SMSのリンク、URLのクリックを安易に行わない。提供元が不明なソフトウェアを実行しないなど)

- サーバーやクライアント、ネットワークへの適切なセキュリティ対策

- 共有サーバーなどへのアクセス権の最小化と管理の強化

- 公開サーバーへの不正アクセス対策

- 適切なバックアップ運用

2位はサプライチェーンの弱点を悪用した攻撃

企業間の取引を構成するサプライチェーンの中で、セキュリティ対策が手薄な組織やシステムの脆弱性を突いて最初の侵入口とし、そこを踏み台として本命の標的である組織を攻撃する手口だ。

大手自動車の取引先のシステムが不正侵入され、ネットワークでつながる国内全工場が操業停止に追い込まれる被害も発生している。

対策

業務委託や情報管理における規則を徹底し、例えば製造業であれば原材料や部品の調達経路、物流経路などを考慮し、取引先や委託先の情報セキュリティ対応の確認や監査を行う。もちろん自組織についても必要なセキュリティ対策が維持できているかどうか定期的に運用体制を見直す必要があり、ISMSやPマーク、SOC2、ISMAPなどの情報セキュリティ認証についても積極的な取得を心がけてほしい。

3位は標的型攻撃による機密情報の窃取

その名のとおり特定の組織(官公庁、民間団体、企業など)を狙った攻撃で、機密情報の窃取や業務妨害などを目的としている。攻撃者はコロナ禍後の社会の変化や働き方の変化にも便乗し、状況に応じた巧みな手法で攻撃を仕掛けてくる。

2022年の参議院議員選挙においては、政治団体を狙った標的型攻撃が大規模に仕掛けられたことも明らかになっている。スピアフィッシングキャンペーンと呼ばれる手法によるもので、党会員に対して政党の広報部門や著名な政治家を騙ったメールが送られた。このメールの添付ファイルを実行するとバックドア型ウイルスに感染し、ネットワーク情報や認証情報、最終的には端末に保存されている情報を窃取されるおそれがある。

対策

被害を予防し、発生したインシデントへの対応力を強化するため、セキュリティ担当者やシステム管理者を中心とした次のような組織的対策が求められる。

- 情報の管理と運用ルール策定

- サイバー攻撃に関する継続的な情報収集

- 情報リテラシー、モラルの向上

- インシデント対応の定期的な訓練

- 関係者やセキュリティ業者、専門家と迅速に連携する対応方法や連絡方法の整備

- サーバーやクライアント、ネットワークに対する適切なセキュリティ対策

- アプリケーション許可リストの整備

- 取引先のセキュリティ対策実施状況の確認

- 海外拠点なども含めたセキュリティ対策の向上

- 被害の確認や復旧にあたるインシデント対応体制の整備

4位は内部不正による情報漏えい

従業員や元従業員など組織関係者による機密情報の持ち出しや悪用などの不正行為が発生している。また、悪意はなかったとしても組織内の情報管理のルールを守らずに情報を持ち出したことが、情報漏えいにつながるケースもある。

自治体の職員が住民基本台帳ネットワークシステムから得た情報を外部に漏えいさせる事件のほか、民間でもライバル企業に転職した従業員が元勤務先の営業秘密を不正に持ち出すといった事件が発生している。いずれのケースでも犯人は逮捕されている。

対策

最優先で実施すべきは、重要情報の管理・保護である。重要情報を取り扱う利用者ID およびアクセス権の登録・変更・削除に関する手順を定めて運用し、従業員の異動や離職に伴い不要となった利用者IDは直ちに削除する。特にシステムを維持・管理するうえで高いレベルの権限を割り当てられた特権IDは厳重な管理が求められる。また、重要情報へのアクセス履歴や利用者の操作ログなどを証跡として記録し、常に監視を行っている事実を周知することが、不正行為に対する抑止効果をもたらす。

5位はテレワークなどのニューノーマルな働き方を狙った攻撃

コロナ禍を契機に多くの企業で急速にテレワークが普及したが、一方でこの働き方を狙った攻撃も拡大している。業務環境に脆弱性があると、ウェブ会議をのぞき見されたり、テレワーク用の端末にウイルスが送り込まれたり、感染した端末から社内システムに不正アクセスされたりするおそれがある。

警察庁の調査によれば、2022年上半期における国内のランサムウェアの感染経路は VPN機器からの侵入が68%、リモートデスクトップからの侵入が15%となっており、80%以上がテレワークでも利用されるリモート接続の脆弱性に起因するものだった。

対策

攻撃を予防するためには、シンクライアントやVDI、VPN、ZTNA(ゼロトラストネットワークアクセス)など、セキュリティに強いテレワーク環境を採用するとともに、テレワークの規程や運用ルールを整備する。特にこれまで緊急避難的にテレワークに移行する中で認めてきた会社支給端末と私有端末の併用など、暫定的なセキュリティ対策や例外措置を見直す必要がある。あわせて従業員に対する情報リテラシーやモラルの向上、サーバーやクライアント、ネットワークへの適切なセキュリティ対策、ネットワークレベル認証(NLA)、多要素認証の設定などもしっかり行っていく。

10位は犯罪のビジネス化(アンダーグラウンドサービス)

情報セキュリティ10大脅威に今回初めてランクインしたのが、犯罪のビジネス化(アンダーグラウンドサービス)である。

犯罪に使用するためのサービスやツールのほか、IDやパスワードなどの情報が、ダークサイトと呼ばれるアンダーグラウンド市場で取り引きされている。ITやサイバー攻撃に対する専門知識を持たない者でも、これらのサービスやツール、情報を悪用することで容易に攻撃を行えるため、社会に深刻な被害をもたらすことが懸念されている。

あるパチンコホール事業者がサイバー攻撃を受け、このときに盗まれた店舗の地権者の氏名や口座情報、入金情報、取引先に関する名刺情報や証券口座情報などが、ダークサイト上で公開されたことも確認されている。

対策

攻撃に悪用されたツールやサービスの目的や仕様、あるいは情報の内容によって対策は異なるが、基本的な予防策として、DDoS攻撃の影響を緩和するCDN(コンテンツデリバリーネットワーク)などのサービス利用、サーバーやクライアント、ネットワークに対する適切なセキュリティ対策などが必要だ。また、被害を受けた後の対応として、適切な通報や相談を行うルートの確保、DDoS攻撃元をブロックする通信制御の仕組みの導入、Webサイト停止時の代替サーバーの用意と告知手段の整備などもしっかり検討しておきたい。

ここまで「情報セキュリティ10大脅威 2023」のTOP5にランクインしたサイバー攻撃および、初めてランクインした犯罪のビジネス化にフォーカスし、概要と基本的な対策を解説してきた。しかし一方で、このランクにとらわれすぎないことも重要だ。順位が高いか低いかに関わらず、組織や従業員が置かれている立場や環境を考慮し、優先度を付けた適切な対応を取る必要があるからだ。

さらに言えば、ランキングから外れた脅威についても決して危険度が下がったわけではない。たとえば「情報セキュリティ10大脅威 2022」で9位に入っていた「予期せぬ IT基盤の障害に伴う業務停止」が今回はランクから外れているが、これも依然として深刻な問題であることには変わりなく、継続した対策が必要である。

自社にとって重視すべきリスクは何かを熟慮した上で、今後も適切なセキュリティ対策に臨んでいただきたい。