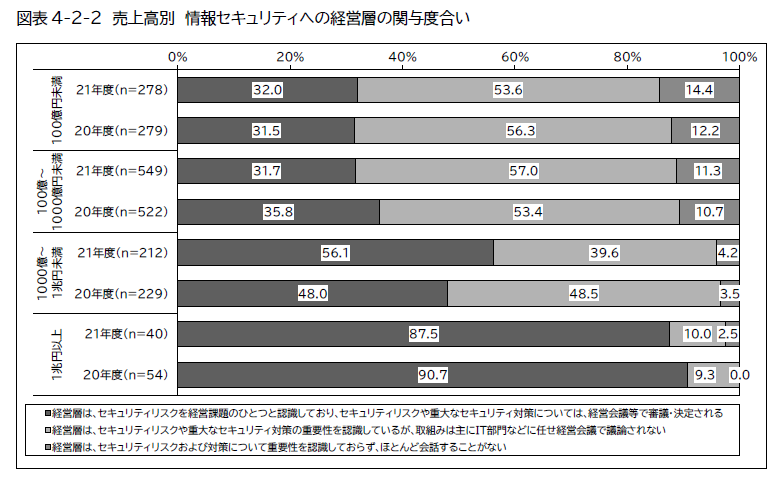

セキュリティをIT部門任せにせず、経営者が経営課題として認識していただき、経営会議や社内関連部門との間で定期的かつ継続的にセキュリティリスクに関するコミュニケーションを続けてください。

近年、ランサムウェアや標的型攻撃、サプライチェーンを狙った侵入など、サイバー攻撃の手口は高度化・巧妙化し、被害にあえば、企業の存続にも影響を及ぼしかねない重大なリスクになってきています。ある民間企業の調査で、1件のサイバー被害で平均1億円強の損失が発生しているという報告もあります 。

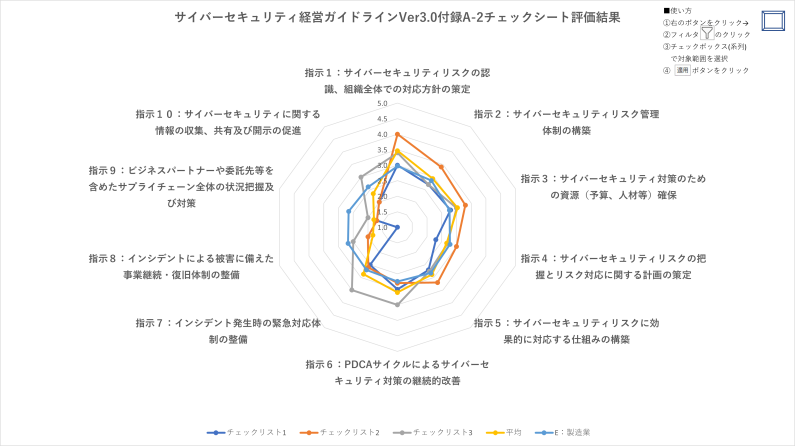

経営者がこういった状況を直視し、リスクを「自分ごと」として捉え、継続して関与していくことが、セキュリティリスクに対応する重要な要素だと考えています。

このコラムでは、セキュリティリスクの変遷を振り返りつつ、経営者が取り組むべき事項について考えてみます。

松吉 賢幸(まつよし まさゆき)

NECネクサソリューションズ株式会社

コンサルティング統括部

ガバナンス・テクノロジーグループ

メインフレームコンピュータの運用管理を担当したのち、SI業務の品質監理・技術管理、データセンター運営業務の品質監理・セキュリティ管理に従事。

2009年よりコンサルティング業務に従事。セキュリティを中心とするITリスクマネジメントのコンサルティングを担当。

公認情報システム監査人(CISA)

経産省認定:情報処理安全確保支援士、ITストラテジスト、システム監査技術者、ITサービスマネージャ DX検定 EXPERT 2025 、

DX検定 EXPERT 2025 、 NEC DX人材 コンサルタント

NEC DX人材 コンサルタント