情シス奮闘記 中小企業編

第21回テーマ「無線LAN」

2018年11月

無線LAN接続は本当に大丈夫なの?

中村和人が1人で情シスを担当しているアミダ社でも、ノートPCやスマートフォンを活用したモバイルワークが進んでいる。だが、オフィスの外で仕事をする際に、無線LANを使うというのは果たして安全なのか? あらためて中村は、無線LANの安全性やセキュリティレベルについて勉強することにした。

モバイルワークの進展で増え続ける無線LANの活用

今ビジネスの現場では、働き方改革もかねて、無線LANでインターネットに接続しながら、オフィスの外で仕事をするモバイルワークの導入が当たり前になってきた。時代の流れにあわせてアミダ社でもそれを推奨している。

それだけでなく、2020年に向けてカフェや街角で自由に使える無線LANのサービスも目立つようになった。また、頻発する豪雨被害などを受けて、携帯キャリアが被災地域で公衆無線LANのアクセスポイントを無償開放する試みもよく紹介されている。無線LANはその意味で欠かすことのできない貴重な社会インフラになりつつあるのだが、ふと、中村は思うのだった。

「無線LANはたしかに便利だけれど、セキュリティ的には本当に安全なのだろうか」

そんな中村の思案気な顔を覗き込んできたのは、総務部の加藤彩だ。

「どうしたんですか、中村さん。またまた独り言なんか言っちゃって。無線LANがどうこう聞こえましたよ」

「そうなんだよ。無線LANでみんな気軽に接続していてセキュリティ的に大丈夫かと思ってね」

「あの…、いつも思うんですけど、無線LANってWi-Fiのことですか?」

「その2つわかりづらいよね、みんな特に区別して使ってないし」

「で、ちょっと調べてみたんだけど、無線LANは分かるよね。無線LAN には様々な通信方式があって、Wi-Fiはその一つなんだよ。で、さらに言うと、IEEE802.11っていう規格があって、それが・・・」

「ストップストップ。ありがとうございます。さすが中村先輩! 物知り~」

「おいおい、途中で止めるなよ。伝わったのかな」

「へへへ。大体わかりましたよ。実は私もセキュリティ的に大丈夫なのかな、と思ってたんですよ。電波が届く範囲だったら誰もがアクセスできるでしょ。パスワードもなしに使えるものもあるし」

「えっ、加藤さんもそう思ってたの?」

「私は外で勤務することが少ないから、そんなに気にしてないけど、休日に外出してスマホをいじるときにお店がサービスで提供しているものや、フリーの無線LANを使ったりすることもあるんですよ。今さらですけど、メールとか閲覧したWebとかが盗聴されてたらと思うと…、ほんと恥ずかしい」

「恥ずかしいっていうか、盗聴自体が犯罪だからね。そうか、加藤さんも心配なんだね」

「そういえば、うちの営業も社外で無線LANを使っていいか気にしてましたよ」

「そうなんだ。じゃ、あらためて無線LANのセキュリティ問題を調べてみようか」

不正利用、盗聴、なりすましAPが三大脅威

二人は早速、無線LANにおける代表的なセキュリティの脅威について調べてみることにした。

一つ目は、「不正利用」だ。

セキュリティ設定が施されていない無線機器を、無線LAN利用範囲内にあるPCやスマホから自由に利用されてしまうこと。不正利用されることで、インターネット接続設定のIDやパスワードが見られてしまう、PC内の共有フォルダなどにアクセスされてしまう、迷惑メール送信の踏み台にされてしまうなどの問題がある。

二つ目は、加藤も問題視していた「盗聴」だ。

盗聴といっても、通話している時の音声がそのまま聞かれてしまうというわけではない。電波が傍受されてしまうのだ。素人には傍受内容を解析するのは難しいが、それでもパケットキャプチャなどのパケット解析ツールを使えば、内容を復元されてしまう。データが暗号化されていればそれを平文に戻すのは困難だが、そうでない場合は通信内容の一部が読み取られるだけでなく、通信内容を改変したり偽サイトに誘導したりすることもできてしまう。

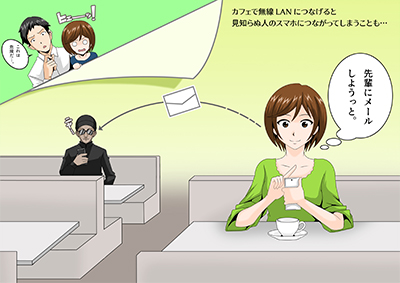

三つ目には「なりすましAP(アクセスポイント)」と呼ばれる問題がある。

悪意のある人物が、APになりうる装置をカフェや公共施設に持ち込み、利用者のデータを盗み取ろうとするものだ。例えば、数千円の無線LAN用のルータをカフェに持ち込んで、その店が提供するSSIDやパスワードをセットすることは技術的には簡単だ。そもそもSSIDの名前は誰もが自由に名づけることができる。ユーザーからすれはカフェのAPか、悪意あるAPか、見分けることは難しい。

スマホでは、一度使ったAPへの自動接続設定が残るようになっている。気づかないうちに同名の偽のAPにパスワードなしで自動接続してしまうリスクもある。

「わあ、想像していた以上に怖いですね。これは」と、加藤は真顔になって言った。

「対策って、あるのかしら」

データの暗号化とAP認証技術を強化する

セキュリティ対策が不十分なAPが安全に使えない理由としては、不正利用される、通信が盗聴される、なりすましで使われるという問題がある。ただ、これらには対策はある。まず、不正アクセス防止のためには、認証を強化することが重要だが、認証技術も多岐にわたる。まとめると以下になる。

認証技術について

- SSID、MACアドレス認証、PSK認証、IEEE802.1x認証など、認証技術にもいくつかある。

- 「IEEE802.1x認証」は、接続を認めた端末機器以外がコンピュータネットワークに参加しないように認証によって接続を規制するもの。

- PCやスマホ上のソフトウェアや、ネットワーク上にあるLANスイッチ、認証サーバなどが802.1x規格に対応している必要がある。

盗聴に対しては、データの暗号化が有効な対抗手段になる。暗号化していれば、たとえ通信内容が傍受されたとしても、そう簡単には中身を確認することができない。

ここで加藤が質問してきた。

「暗号化って一口に言っても、いろいろな方法があるんでしょう。どれが安心なのかしら」

たしかに、無線LANのセキュリティを担保する暗号化プロトコルには、「WEP」「WPA」「WPA2」などがある。中村もその違いをよく知らなかったので、加藤の質問を機に自分で調べてみることにした。

「WEP」「WPA」「WPA2」についてまとめてみると以下のようだ。

「WEP」「WPA」「WPA2」について

- WEPには通信内容の解読が容易に行われるというリスクがある。

- WPAはその弱点を補った規格で、現在はWPAとWPA2がある。

- 現状ではWPA2を使うのが比較的安全。

- だが、Wi-Fiの業界団体は2018年にWPA3という規格を制定し、パスワード認証の強度をさらに高めている。

- WPA3規格が普及するようになったら、これを使うのが最善の方法といえるだろう。

結局、暗号化技術とそれを破る悪玉ハッカーたちとの攻防は際限なく続く。つねに最新のプロトコルを使うのがよい、ということだ。

また、なりすましAP問題についても、近年は、無線LANのアクセスポイント機能で、不正APの検知・防止するソリューションが存在する。

「わあ、だんだん難しくなってきたわ。でも無線LANにはいっぱいリスクはあるけれど、それに対応する技術も生まれているんですね」と加藤。

「仕事で使うノートPCなどの機器に、これらのセキュリティ対策が施されているかどうか、あらためてチェックする必要があるね。いずれにしても、安全対策としては、フリーの無線LANスポットでは、できればメールやログインが必要なWebサービスは使わないことが基本だね」

「でもビジネスで使う人は外からでもメールしないわけにはいかない」

「そうだね。その一つの解として、VPNを使ってもらうという手もあるかな」と、中村は思いついた。

VPN(仮想プライベートネットワーク)を使えば、専用線を使うのと同様のセキュリティが保証されているので、これらの犯罪を防止するのはかなり効果がある。ただ、そのためには社内のネットワーク環境の整備や社員のノートPCの設定など、中村の仕事はまた増えることになる。また、頭が痛い日々が続くな、と中村は少し憂鬱になるのだった。

今回のポイント

- 無線LANは電波が届く範囲であれば、誰もがアクセスできるもの。セキュリティ対策をしっかり行うことが欠かせない

- 無線LANにおける代表的なセキュリティ上の脅威については、盗聴、不正利用、なりすましAPなどがある

- 重要な対策は認証と暗号の強化。暗号化していれば、通信内容が傍受されたとしても中身を確認することはできない

- 暗号化プロトコルはいくつかあるが、現状では「WPA2」の使用を推奨。WEPは脆弱性があるため使用しない

- 認証技術も、「IEEE802.1x認証」など日々進歩している

- これらの技術を適用すると同時に、個人利用でもフリーの無線LANスポットではできるだけメールのやりとりなどはしないようにする

- ビジネス活用では、VPNの利用も検討したい