クイズ「情シス部門が知っておきたいテーマ」

急増するウイルスへの感染を狙う攻撃メール。ウイルス感染対策はどうする?

2020年11月

クエスチョン

今夏から攻撃メールの配布活動を再開しているマルウエア「Emotet(エモテット)」。感染対策で間違っているのは?

- 組織内への注意喚起の実施

- Wordマクロの自動実行の有効化

- メールの監査ログの有効化

- メールセキュリティ製品の導入によるマルウエア付きメールの検知

アンサー

2. Wordマクロの自動実行の有効化

解説

新型コロナウイルス感染症の影響により、リモートワークの増加をはじめ働き方に変化が生じ、セキュリティインシデントの防御や発生検知が難しい状況が続いています。このような中、2019年に猛威を振るったマルウエア「Emotet(エモテット)」が活動を再開し、攻撃メールの配布が急増しています。

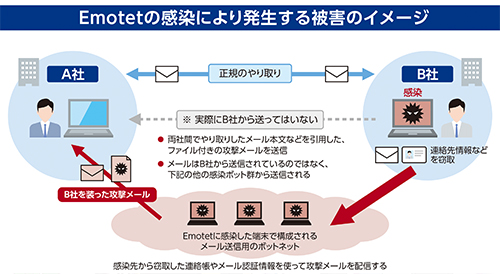

Emotetに感染すると、次のような被害が発生する恐れがあります。

- 取引先や顧客の連絡先とメールの内容が窃取され、外部に送信される

- (取引先以外の)外部の組織に大量の不審メールを送信してしまう

- 他のマルウエアがダウンロードされ感染する

出典:JPCERTコーディネーションセンター「2020年4月から8月を振り返って」

主な手口の1つが、攻撃メールに添付したWordファイルです。マクロのセキュリティ設定によっては、ファイルを開いたと同時に悪意あるマクロが自動で実行され、感染してしまいます。対策としては「Wordマクロの自動実行の無効化」が効果的です(設定方法はこちら)。

最近のEmotetは、感染を広げるための手口がますます巧妙化しており、より注意が必要です。添付ファイルを実行させるために、差出人は実在の人物を装うといった以前の手口に加え、正規のメールから盗んだ無害な添付ファイルを混ぜて添付して安心させ、攻撃用のファイルを開かせようとする手口が登場しています。

また、攻撃用としてパスワード付きzipファイルを添付する手口も登場しています(パスワードはメール本文に記載)。zipファイルにすることで、メールセキュリティ製品による検知や検疫をすり抜けやすくするという魂胆です。今後もますます手口の巧妙化が予想され、引き続き警戒が必要です。