特集 情シス事情を知る

猛威をふるうランサムウェア。セキュリティ対策はどうあるべきか

2016年8月

コンピュータの発達と共に進化を遂げてきたコンピュータウイルス。その中でもランサムウェアが最近再び猛威を奮い出し、独立行政法人情報処理推進機構(IPA)のニュースでも取り上げられ、注意喚起が行われている。被害が増え続けるランサムウェアへの根本的な対策はあるのだろうか。今回は組織と個人レベルに分けてその対策を考える。

ランサムウェアがユーザーの脅威で3位に

独立行政法人情報処理推進機構(IPA)が4月に発表した「情報セキュリティ10大脅威2016」によると、「ランサムウェアを使った詐欺・恐喝」が個人にとっての脅威の第2位に、組織にとっては脅威の第7位になっている。個人・組織をあわせた総合でも「ランサムウェア」は「インターネットバンキングやクレジットカード情報の不正利用」「標的型攻撃による情報流出」に続いて、脅威の3位に挙げられている。

また、同月にIPAは「2016年3月から安心相談窓口に、“ランサムウェアに感染した”という相談が急増し、4月に入っても相談が相次いでいる」と注意喚起を行っている。同年1月には11件だった相談が、3月には96件に達したためだ。

セキュリティベンダーのトレンドマイクロもこうした傾向を認識し、「ランサムウェアの被害が2016年に急増している」ことと、国内でランサムウェアに感染したPCの検出台数は「前年同期比で9.2倍、前四半期と比較して2.4倍」に達したことを報告(※)。同報告によれば、ランサムウェアが狙う企業PCの割合を業界別に調べると、国内では医療業界がトップ、次いで製造、教育、官公庁自治体などとなっている。「狙われるシステムは、患者の命を預かる医療業務にとって不可欠なものであり、医療機関側も“人質の奪回”に金銭を惜しまないだろうという弱みにつけ込んでいる」と同社は分析している 。

身代金奪取を目的にしたウイルス。スマホも安全ではない

ランサムウェアはいつから存在するのか

ランサムウェアの存在は1989年から知られている。このときは、流出した国際エイズ学会の参加者2万人の名簿宛てに、「エイズウイルス情報入門」と書かれたフロッピーディスクが郵送され、それをPCに挿入してファイルを立ち上げると、PC内の既存データが暗号化されてしまうという手口だった。

データ破壊型であり、かつ直接金銭を要求するウイルスとしては世界で初めてのものだっただけに大きな話題になり、その後、セキュリティの教科書にもたびたび登場するようになった。

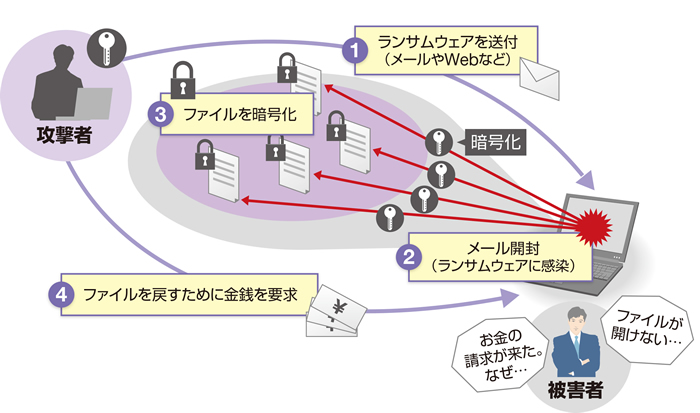

ランサムウェアの仕組みと手口

ランサムウェアを簡単に説明すると、悪意あるプログラムによって、PC内のファイルが閲覧・編集できないように暗号化され、それを復元しようとすると、「身代金(英語で ransom)」として金銭などを要求される犯罪およびそれを構成するソフトウェアを指している。

手口としては、ランサムウェア本体やリンク先を添付したメールを配布し、添付ファイルを開かせることで感染させるというものが一般的。Webサイトに不正広告を載せ、その広告をクリックすることで感染させる手口も散見される。

JavaScriptで開発されていることもあり、OSに関係なく感染するランサムウェアや、スマートフォン端末を勝手にロックしてしまうスマホ向けランサムウェアも登場している。2014年12月には日本語で表示されるランサムウェアが初めて確認された。

ランサムウェアに感染すると

万一、ランサムウェアに感染した場合、企業などの組織では、事業の根幹となる企業秘密や顧客情報などが閲覧できなくなる可能性がある。ランサムウェアは共有フォルダ内のファイルを暗号化することもできるため、社内で共有しているファイル群がすべて使えなくなる危険性も想定しなければならない。

たとえ犯人からの要求に従い、金銭(iTunesのギフト券や仮想通貨ビットコインなどを指定する場合もある)を支払ったとしても、ファイルが完全に復元される保証はないのだ。

情報セキュリティポリシーの確立・普及が先決

情報漏洩等のリスクはますます高まっている

昨今は、これまでセキュリティに強い関心を払ってこなかった一般の企業もマイナンバーの個人情報など、秘匿すべきデータを扱わざるを得なくなっている。IT専任の担当者が少ない中堅中小企業でもこれは例外ではなく、情報漏洩・情報破壊のリスクはあらゆる企業に存在し、かつ高まっていると考えるべきだ。

では、ランサムウェアを含むマルウェアの浸透や標的型攻撃による情報流出など、ネットワークセキュリティの脅威に対して企業はどう対応すべきなのか。

まずはポリシーの策定が重要

まず大切なのは、情報セキュリティ基本方針に始まり、社内の人的管理、外部委託先管理、文書管理、物理的管理、システム管理、ネットワーク管理、システム利用規程、スマートデバイス利用規程などを整理した、情報セキュリティポリシーを社内で策定し、この内容を社員に徹底させることである。

その中でも重要なのは、セキュリティインシデント(事業運営に影響を与えたり、情報セキュリティを脅かしたりする事件や事故)が発生した場合の対応だ。何がインシデントに当たるのかを例示した上で、それらの事象を確認した場合には、社内の情報担当者への速やかな報告を義務付ける必要がある。

次に防護対策を検討しよう

次に必要なのは技術的な防護対策だ。ランサムウェアの侵入経路は一般的には電子メールまたはWeb経由なので、侵入・感染ルートを防ぐことが重要だ。ゲートウェイやネットワーク上において、不審な電子メールのブロック、URLフィルタリングなどによる不正Web へのアクセス防止、エンドポイントでの総合セキュリティソフトの導入など、複数ポイントで複数の対策技術を利用する「多層防御」という考え方を徹底したい。

未知のランサムウェアを防ぐためには、「攻撃されてもよい環境」を仮想環境として構築し、その中で未確認ファイルや疑わしいファイルを隔離した上で動作させ、振る舞いを詳細に分析するサンドボックスの活用も有効だ。

ランサムウェアに侵入された場合には

ランサムウェアに侵入された場合の対応はインシデントの種類によって変わるが、基本的な心構えは、「万一感染したらそのPCをネットワークから切り離せ」というものである。例えば、PCがウイルス感染した場合、感染したPCから共有フォルダのファイルに対して編集・書き込みができないようにしておけば、ランサムウェアはファイルの暗号化を行うことはできない。重要情報が含まれる共有フォルダへのアクセス制限は改めて徹底すべきである。

Webサイトで業務サービスを行っている企業では、ネットワークからの分離がそのまま業務停止になりうるケースも考えられ、その処置に躊躇するかもしれない。しかし、小手先の対処だけで無理な運営を続ければ、さらに被害を拡大する恐れもある。

ユーザーがいざというときにパニックにならず、電源やネットワーク回線を遮断する措置が取れるようにするためにも、セキュリティポリシーを策定・周知した上で、日頃からの教育・訓練や定期的なデータバックアップ体制の構築、そしてウイルス検知ソフトウェアの導入など総合的な対策が欠かせない。もちろんどのような脅威に対しても 100%の防御はできない。組織内のセキュリティポリシーを参照しながら、侵入された場合にどうするか、被害を最小限に抑えることを念頭に置いて対策を講じるべきであろう。

個人ユーザーができるいくつかの対策。復号ツールを提供するベンダーも

常日頃からセキュリティ対策を習慣づけよう

最後に、一人ひとりのユーザーが、ランサムウェアについて取れる対策を述べておく。

まず肝心なのは、心当たりのないメールに添付されたファイルは絶対に開かないということだ。ファイルのバックアップ体制を自動化することも大切だ。特にランサムウェアは、ネットワーク感染の危険性があるため、バックアップを取得する装置・媒体はバックアップ時のみパソコンと接続するように習慣化するべきだろう。

当然ながら、OSのセキュリティ機能を高めるため、社内使用を承認されている最新バージョンにOSをアップデートしておくこと、ランサムウェアを検出するウイルス対策ソフトを導入した上で、そのバージョン管理を行うことも重要だ。

ランサムウェアをダウンロードさせるような不正サイトへのアクセスをブロックするためには、個人ユーザーもブラウザの設定と挙動に常に注意を払いたい。

スマートデバイスへの感染も指摘されるランサムウェアだけに、業務としてのスマートデバイス利用にあたってユーザーはセキュリティポリシーの規定を遵守しなければならない。不要なアプリはインストールしない、スマートデバイスをUSBメモリ替わりに使わない、パソコンのUSB端子からは充電しない、などは基本中の基本といえる。

万が一感染してしまったら

こうした万全の対策を施してもなお、ランサムウェアを含むマルウェアは日々高度化し、セキュリティの穴を見つけて攻撃してくる。万一、感染してしまった場合に、一般ユーザーが取れる最も有効な対策は、PCの初期化とOSからの再インストールだ。これが最も確実な方法である。

PC初期化がためらわれる場合でも、ウイルス対策ソフトが機能していれば、少なくとも既知のランサムウェアで暗号化されてしまったファイルは、安全な場所に隔離されているはずだ。これを速やかに削除した後に、戻しても安全と思われる時期にまでさかのぼってのバックアップから復元する。ファイルを復元したいがゆえに、間違っても犯人からの「身代金」要求に屈してはならない。

ただし、最近では一部のセキュリティベンダーが、ランサムウェアで暗号化されてしまったファイルの復号を行うことができるツールを提供している。ランサムウェアのすべてのタイプが完全に復号できる保証はないが、被害に遭ったもののバックアップを取得していなかった場合には、利用を検討してもよいかもしれない。

また、ファイル復元後、感染したPCにランサムウェアが残っていないかどうかを調べることができるツールをセキュリティベンダーが提供していることもある。これらのツールの利用も併せて検討したい。