特集 情シス事情を知る

サーバーも危ない。ネットワーク内部で感染が広がるランサムウェア

~なぜWannaCryは全世界で猛威を振るったのか~

2017年7月

企業や個人のPCを狙った身代金要求型ウィルス「ランサムウェア」の被害が深刻化している。独立行政法人 情報処理推進機構セキュリティセンター(IPA)が毎年公表している「情報セキュリティ 10大脅威 2017」では、組織向け脅威、個人向け脅威ともに「ランサムウェアの被害」が2位になった。今年の5月には「WannaCry」が世界中で猛威を振るい、海外では、患者のデータが暗号化され手術中止を余儀なくされた病院の被害が報告されるなど、金銭被害のみならず人命まで脅かされる事態となっている。

Windows ファイル共有の脆弱性を突くランサムウェア

ランサムウェアはPCやサーバーに感染し、保存しているファイルを暗号化して使えなくする。ファイルを復号化するために仮想通貨のビットコインなどを要求することから身代金要求型ウィルスと呼ばれる。メールの添付ファイルにウィルスを埋め込み、不用意に開いて感染するケースや、悪意のあるWebサイトに誘導し、脆弱性を探索するエクスプロイトキットをPCに読み込ませて感染させたりするケースが一般的だった。

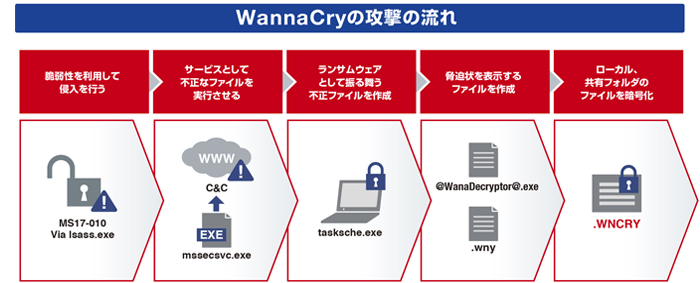

この春、世界中に被害をもたらした「WannaCry」はWindowsのファイル共有サービス、SMB(Server Message Block)の脆弱性を突いて感染する。WannaCryが感染被害を大きくしたのは、ネットワーク経由で感染を広げるネットワークワームの性質を持つためだ。1台のPCがWannaCryに感染すると社内ネットワークを介して他の脆弱なPCが感染する恐れがある。つまり、不用意に添付ファイルを開かない、怪しげなWebサイトにはアクセスしないといった「自己防衛」だけでは対策が難しいのだ。

マイクロソフトでは3月にSMB用のセキュリティ更新プログラム(パッチ)を公開しており、最新のセキュリティパッチを適用していたPCはWannaCryの被害は免れた。また、SMBを無効にすることで被害を回避できる。ただ、これからもWindowsの脆弱性を狙ったランサムウェアなどサイバー攻撃は続くことが考えられるため、セキュリティ更新プログラム配布のサポートを終了しているWindows XPやWindows Server 2003などのデバイスを使用している企業は注意が必要だ。

実際にランサムウェア被害に遭った企業はどう対応したのか

ランサムウェアの感染被害が広がる中、ある企業の経緯と事後対策を紹介しよう。

A社では、営業拠点のPCがランサムウェアに感染した。本社・情報システム部がその拠点からPCのファイルが暗号化されたとの報告を受けて発覚した。A社では本社にゲートウェイを置き、インターネットアクセスやメール送受信も本社経由で行うなどセキュリティ対策には留意していた。また、メールの送受信についても、普段から怪しいメールは開かないように従業員を訓練しており、どうしてランサムウェアに感染したのか経路は不明だという。

感染後の対応としては、ファイルを復号化するための「身代金」は支払わないこととした。支払っても、復号化できるとは限らないためだ。また、感染端末には重要なデータが含まれていなかったこともあり、ファイルの復元は見送られた。そして、PCを情報システム部に送ってもらい初期化した。

今回の事案では端末の感染被害で済んだが、万一、社内ネットワークを介してサーバーがランサムウェアに感染し、ファイルが暗号化されるような事態になれば、業務に大きな支障が出る。そこで、社内のサーバーファームに新たにファイアウォールを設置し、サーバーをウィルス/マルウェア感染から守るとともに、IPS/IDP(侵入検知・防御システム)やアナライザーを用いてネットワーク内部のトラフィックを可視化することにより、不審な動きを検知、防御する体制を整えている。

そして、情報システム部では、拠点の端末がランサムウェアに感染したことを社内ポータルで通知して注意喚起するとともに、不用意にメールの添付ファイルを開かない、Webアクセスはしないといった感染防止のための訓練を改めて実施している。

このほかにも、取引先がランサムウェアに感染したのを契機に自社のセキュリティ対策を見直す企業もある。ランサムウェア以外にも、依然として標的型攻撃などサイバー攻撃の脅威は増しているので、社内ユーザーへの注意喚起を含め、セキュリティ対策の強化は必須だと再認識する必要があるだろう。

インテルがリモート管理機能のセキュリティリスクを発表

企業を脅かすセキュリティリスクはランサムウェアだけではない。最近になって、リモート管理に関する新たなセキュリティリスクも報告されている。インテルではアクティブ・マネジメント・テクノロジー(ATM)などを利用するシステムのファームウェアの脆弱性に関するセキュリティ情報を2017年5月1日に公表している。ATMは、リモートからのソフト/ハードの更新やメンテナンスなどの管理を可能にする機能。インテルのチップの脆弱性により、ATMを悪用して不正にリモートアクセスされる恐れがあるという。インテルでは脆弱性を回避する対策として、既にファームウェアのアップデートを実施している。

ゲートウェイと端末の双方でウィルス対策

ランサムウェアに限ったことではないが、ウィルス感染を防ぐためには、まずOSとセキュリティパッチを最新の状態に保つことだ。また、アンチウィルス、アンチスパムなどのセキュリティソフトの定義ファイルについても常に最新の状態に保つことで感染リスクを小さくできる。

企業の内部ネットワークとインターネットとの出入口となるゲートウェイにアンチウィルスやアンチスパムなどの機能を備えたメールセキュリティ製品を設置するのは一般的だが、さらに端末レベルで異なるベンダーのウィルス対策ソフトを導入する方法もある。それにより、ゲートウェイですり抜けたウィルスを端末レベルで検知・駆除することで感染リスクをより小さくすることが可能だ。

メールの添付ファイルを開いたり、メール本文中に記載されたURLをクリックしたりすることでウィルスに感染するリスクもある。メールの送信者、文面などに注意を払い、心当たりのないメールは開かずにIT管理者に通知するといったルールを設けることも感染防止に効果的だ。

また、業務で一般的なMicrosoft Officeを悪用して添付ファイルに不正なマクロを埋め込み、感染させる手口もある。メールの文面が日本語で書かれ、見慣れたOffice形式であることから受信者は疑わずに開くリスクがある。マクロの設定をすべて「有効」にしているユーザーもいると思われるが、注意が必要だ。ランサムウェアの脅威が広がる現在、感染を防ぐためには、マクロの設定を一旦「無効」にし、必要に応じて「有効」にするといった手順が必要になるだろう。

ランサムウェアは、Windowsの実行ファイル形式(.exe)で送りつけられることが多い。そこで、社内へ送信されるメールをスキャンし、添付ファイルが.exeファイルだった場合にフィルタリングして怪しいメールを除去することで感染リスクを低減できる。

情報セキュリティに関する相談・届出を受け付けているIPAには、2017年に入ってから、「Windowsサーバー内のファイルが暗号化された」というという届出が寄せられているという。サーバーの場合、PCと違ってメールを開いたり、Webサイトを閲覧したりすることは考えられないことから、攻撃者に不正アクセスされ、ランサムウェアに感染させられたと分析している。

そこで、外部からサーバーのリモートアクセスを許可している場合、類推されやすい安易なパスワードを使用しないといった情報管理の徹底や、接続する送信元IPアドレスを限定するなどアクセス制御を強化する必要がある。

ランサムウェアをはじめ、攻撃者の手口は巧妙化している。最新のセキュリティパッチ、定義ファイルを適用することはもちろん、送信元が不明なメールの添付ファイルは不用意に開かない、メールに記載されたURLはクリックしないといったユーザー自身の対策が、ウィルス感染被害から守る第一歩になる。