特集 情シス事情を知る

経営層の理解を得る、失敗しない予算獲得術

~万全なセキュリティ対策はコスト面で諦めていませんか?~

2017年8月

来年度の概算要求が各省庁から財務省に提出される時期を迎えている。企業においてもシステム更改などでIT予算の獲得に余念のない情報システム担当者もいるだろう。生産性向上や競争力強化など投資対効果が見えやすい基幹系、情報系システムに比べ、予算獲得で経営者の理解が得にくいのが情報セキュリティだ。情報セキュリティ対策を強化したからといって売上げが増えるわけではない。だが、対策を怠り、顧客情報などが漏れれば多額のコストを支払うことになる。今回は、情報システム部門がセキュリティ予算をどう獲得するにはどうすればいいのか考えてみる。

セキュリティインシデントの被害額は平均2億円超の調査も

情報漏えいなどのインシデントが後を絶たない。社員が外出中に顧客情報が入ったノートPCを置き忘れたといったうっかりミスもある。だが、不祥事を隠そうとする企業体質そのものが社会から非難され、リスク管理やコンプライアンスの観点からも自社の情報管理体制を見直す必要がある。情報漏えい防止の対策を怠ると、顧客への損害賠償などで多額のコストを支払ったり、取引停止によるビジネス機会を失ったりするなど、経済的なダメージのみならず、企業が長年築き上げてきた社会的信用を一気に失うことになりかねない。

トレンドマイクロの「法人組織におけるセキュリティ対策 実態調査 2016年版」(官公庁・自治体・民間企業の情報セキュリティ対策の意思決定者・意思決定関与者1,375名を対象に調査)によれば、法人組織の38.5%が個人情報漏えいや生産・操業停止などの、ビジネスに影響を及ぼす「深刻なセキュリティインシデント」を2015年の1年間に経験していると回答。そして、システムの復旧費用や売上げ機会の損失、再犯防止策や補償など、2次的な被害額も含めた年間被害総額は平均2億1050万円に上り、前年の平均被害総額1億3105万円の約1.6倍に増加しているという。

こうしたセキュリティインシデントを経験した企業は決してセキュリティ対策を怠っていたわけではないだろう。だが、標的型攻撃でウイルス、マルウェアに感染して顧客情報が盗まれたり、不正アクセスで機密情報が流出したりするケースも少なくない。サイバー攻撃の手口は巧妙化、複雑化しており、セキュリティ対策を担当する情報システム部門などにとっても、具体的な強化策をどう経営層に提案するか頭の痛いところだろう。

同業他社のIT投資動向などを示して経営者の理解を深める

経営層に限ったことではないが、ビジネスにおいては、投資に対してどれだけの利益(リターン)が見込めるのか、投資対効果が経営判断の指標となることが多い。業務効率化などによるコスト削減などの効果が見込めるIT投資と異なり、セキュリティの場合、対策を強化したからといってコスト削減などに貢献するわけではない。

情報漏えいなどのインシデントが発生すれば、セキュリティ対策費を上回る多額のコストがかかることになりかねないのは確かだが、経営層にとっては、「起こるかどうか分からないセキュリティインシデントに余分なコストはかけられない」というのが本音だろう。こうした経営層に対し、セキュリティ予算を獲得するために情報システム部門はどう対応すればいのだろうか。

まず、「他社はどうなっているのか」と横並びを意識することが多い経営層に対しては、業界、同業他社の動向を調べて提案する方法がある。前述のトレンドマイクロでは製造や小売、金融など業界別のセキュリティ対策実態調査(入手には事前登録が必要)を公表しており、こうした情報を参考にする方法もある。

また、企業のIT投資・IT戦略などの動向を調べている日本情報システム・ユーザー協会の「企業IT動向調査2017」(IT予算速報値 2017年1月)も公表されている。それによると、2017年度のIT予算について34%が増加、50%が前年並みと回答している。IT投資で解決したい中長期的な経営課題として「業務プロセスの効率化」が最も多く、「迅速な業績・情報把握」、「営業力の強化」などに続き、「企業としての社会的責任の履行」(セキュリティ確保、個人情報の保護など)が上位に入っている。

この調査の対象は東証1部上場及びそれに準ずる企業となっており、セキュリティ予算に比較的理解のある経営層も多いと思われるが、経営課題としてのセキュリティ確保の優先順位が比較的高いことを例示しながら、経営層にセキュリティ予算の確保・増額を提案してはどうだろうか。

情報漏えいによる損害額などリスクを具体的に示す

セキュリティ予算獲得の第1ステップとして、自社に内在するセキュリティリスクを明らかにする必要がある。例えば、社内のどこに顧客情報が多く保管されているのか、外部に漏れては困る機密情報がどの部署にあるのか実態を調べて具体的に経営層に示す。きちんと顧客情報保護の対策が取られていることが確認できればそれでいいが、もし、対策が手薄なところがあれば、そこがセキュリティ上の弱点となるリスクもある。

そして、可能であればリスクを具体的に経営者に示すことだ。例えばセキュリティ対策が脆弱なために顧客情報が流出した場合、損害賠償にどれだけコストがかかるのか試算する方法もある。参考までに、特定非営利活動法人 日本ネットワークセキュリティ協会の「2016年情報セキュリティインシデントに関する調査報告書~個人情報漏えい編~」によれば、一件当たりの平均想定損害賠償額は6億7439万円、一人当たり平均想定損害賠償額は3万1646円と試算している。

こうした数値を参考にしながら、保有している顧客情報件数×約3万円の損害賠償額+システムの復旧・強化費用などにいくらかかるか、自社で情報漏えいが発生した場合の被害額を試算する。

あるいは、データを暗号化するランサムウエアの被害も広がっているが、対策が手薄で感染被害に遭った場合、データを復号化するために「身代金」をいくら支払うのか、払ってもデータを復旧できないリスクをどれだけ見積もるのか。そして、ランサムウエアによるインシデントを防ぐにはどんな対策が必要で、費用はいくらかかるかを具体的に試算する。

リスクの把握・分析、必要なセキュリティ対策などについては、コンサルティング会社などに依頼する方法もある。外部の専門家の視点で社内のセキュリティリスクを洗い出すことにより、経営層の理解を深めることも可能だ。もちろん、コンサルティング会社に依頼するかどうかも、経営判断となるので情報システム部門はそのコストや効果をあらかじめ調べておく必要がある。

PDCAサイクルで継続的なセキュリティの維持・強化に努める

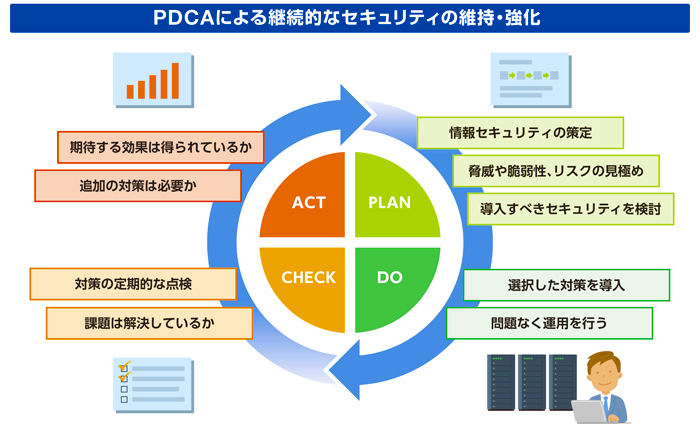

セキュリティ予算を獲得し、対策を講じた後も期待する効果が表れているのか、追加的な対策が必要かなど、継続的なチェックは必要だ。こうした情報セキュリティの取り組みに役立つのが情報セキュリティマネジメントシステム(ISMS)だ。ISMS認証を取得していない企業も、その考え方はセキュリティの維持・強化に役立てることができる。

PDCAによるマネジメントもその一例だ。Planでは、情報セキュリティポリシーの策定(見直し)とともに、自社の情報セキュリティの脅威や脆弱性、リスクを見極め、情報資産をどう守り、導入すべきセキュリティ対策を検討・選択する。Doでは、選択した対策の導入・運用、Checkでは、対策の定期的な点検・監査、Actでは対策の見直し・改善する。このDPCAのサイクルを絶えず回すことにより、リスクにも対応できるようになる。

どれだけセキュリティ対策を講じても、「これで万全」とは言えないのも確かだ。だが、万一、情報漏えいが発生した場合に、適切な対策を講じていなければ、被害者や社会に対して説明責任が果たせないだろう。こうした事態を招かないためにも、情報システム部門が中心となり、経営層にセキュリティ対策に対する予算の必要性を訴えていく必要がある。