特集 情シス事情を知る

サイバーセキュリティ経営ガイドラインが改訂! 企業が確認すべきポイントとは

2018年2月

サイバー攻撃による大量の個人情報流出やシステム停止などの被害が後を絶たない中、何から手を付けたらいいのかわからないという悩みは少なくない。そんな企業の情報セキュリティ対策の指針として活用されてきたのが「サイバーセキュリティ経営ガイドライン」である。だが、サイバー攻撃はさらに巧妙化・悪質化しており、その動向にあわせてセキュリティ対策も継続的に強化していく必要がある。そうしたことから同ガイドラインにも見直しが行われ、2015年12月の初版公開以来となる本格的な改訂版が2017年11月16日に発表された。今回はこの改訂版ガイドラインの重要ポイントを紹介する。

サイバーセキュリティ経営ガイドライン改訂の背景

経済産業省とIPA(独立行政法人情報処理推進機構)が共同で策定した「サイバーセキュリティ経営ガイドライン」が改訂された。

同ガイドラインは、経営者がリーダーシップを取ってサイバーセキュリティ対策を推進するための指針となるもので、その初版が公開されたのは2015年12月のことである。それから2年を経た2017年11月に今回の改訂版の公開に至ったわけだが、背景にはどのような状況の変化があったのだろうか。昨今のサイバー攻撃は2年前と比べてさらに巧妙化・悪質化しており、防御は困難となっている。自社のシステムがすでにサイバー攻撃に侵入されていること自体に気づかないケースも数多くあり、もはやファイヤウォールによる事前対策(入口対策)だけでは不十分と言わざるを得ない状況となっている。

実際、米国やヨーロッパの国々ではサイバー攻撃の侵入を前提としたセキュリティ対策の見直しを進めており、「検知・対応・復旧」を柱とする事後対策に重点を置いた取り組みを企業にも求めている。

こうした国内外の動向を見据えつつ、経済産業省はIPAと共に「サイバーセキュリティ経営ガイドライン改訂に関する研究会」を開催。初版のガイドラインはCSIRT(組織内の情報セキュリティ問題を専門に扱うインシデント対応チーム)の構築などの「対応」に関する項目はあるものの、「検知」や「復旧」に関する内容が弱く、国際的な状況を踏まえると整合性が不十分との指摘があり、その討議内容を反映させたのが、今回のサイバーセキュリティ経営ガイドラインの改訂版である。

改訂版ガイドラインが示すセキュリティ対策の重要ポイント

今回の改訂版ガイドラインのメインとなっているのは、経営者がCISO(最高情報セキュリティ責任者)に対して指示すべき10の重要項目をまとめた「サイバーセキュリティ経営の重要10項目」だ。従来から示されてきた「経営者は、サイバーセキュリティリスクを認識し、リーダーシップによって対策を進めることが必要」「自社は勿論のこと、ビジネスパートナーや委託先も含めたサプライチェーンに対するセキュリティ対策が必要」「平時及び緊急時のいずれにおいても、サイバーセキュリティリスクや対策に係る情報開示など、関係者との適切なコミュニケーションが必要」などの経営者が認識すべき3原則を維持しつつ、基本構成の見直しが行われた。

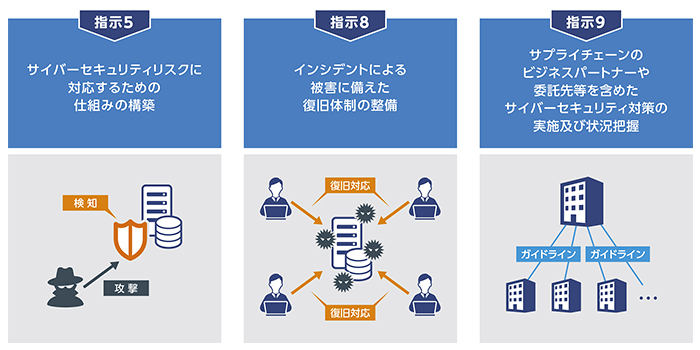

こうして策定されたサイバーセキュリティ経営の重要10項目の中でも、特に大きな変更点となる3つの「指示」をピックアップしておきたい。

まずは攻撃の検知に関して追加されたのが以下の項目だ。

1.サイバーセキュリティリスクに対応するための仕組みの構築(指示5)

サイバー攻撃の被害を最小限に抑えるために早期の検知が重要であることは言うまでもないが、現実にはサイバー攻撃に侵入された企業のうちの約半数が、外部からの指摘によってその被害に気づいている。こうしたことからも企業における検知の対策は後手に回っていると言わざるをえず、対策を促している。

次に「復旧」に関して追加された項目は以下である。

2.インシデントによる被害に備えた復旧体制の整備(指示8)

現在では多くの企業でBCP(業務継続計画)の策定が進んでいるが、それらは東日本大震災を教訓として自然災害対策等を想定したもので、サイバー攻撃の被害からの復旧はあまり考慮されていない。近年は機密情報を盗み出す目的だけではなく、ランサムウェアのようにシステムの稼働継続(可用性)に影響を与えるサイバー攻撃も拡大しているだけに、復旧に関する対策強化が求められるのだ。

そして3つめは以下だ。

3.サプライチェーンのビジネスパートナーや委託先等を含めたサイバーセキュリティ対策の実施及び状況把握(指示9)

追記されたのは、委託先におけるリスクマネーの確保、ISMS(情報セキュリティマネジメントシステム)の活用、セキュリティアクションなどの把握である。日本企業におけるセキュリティの自己点検レベルは欧米の企業と比べてもそれほど劣っていないものの、大幅に遅れている委託先などへのケアについては早急に改善が必要である。

また、インシデント発生時に組織として調査しておくべき事項をまとめた「付録C インシデント発生時に組織内で整理しておくべき事項」が追加されたことも、今回の大きな改訂ポイントとなっている。日本企業のCSIRTの設置は海外よりも遅れているのが実情で、設置済みの企業においても実際にインシデントが発生したときにどのような対処をすべきか、不安を抱えているケースが少なくないことを考慮した内容だ。

被害事例を参考に対策強化を急ぐべき

ここでは、実際にサイバー攻撃を受けた日本企業の被害事例の中からいくつか引用するので、ぜひ自社のセキュリティ対策を見直すにあたっての参考としてほしい。

事例1:コマンドインジェクションの脆弱性で個人情報が約35万件漏えい

あるコンテンツ制作会社は、2016年4月に所属のアーティスト公式サイトが不正アクセスを受け、保有するキャンペーン応募者の氏名や住所、メールアドレス、電話番号などの個人情報が約35万件漏えいした恐れがあると発表した。同社の調査によると、公式サイトで使用していたソフトウェアのコマンドインジェクション脆弱性を悪用されたのが原因だ。同社はこの脆弱性に対応するとともに対策本部を設置。さらに詳細解析や専門家から得た意見をもとに対策を強化し、問い合わせ窓口を設置した。

事例2:コマンドインジェクションの脆弱性を突かれ顧客情報が漏えい

ある民間放送会社は、Webサーバが不正アクセスを受けて顧客情報が漏えいした可能性があると発表した。2016年4月にサーバの異常を発見した外部専門会社から連絡が入り発覚したものだ。原因はやはりコマンドインジェクションの脆弱性を悪用されたものと推測されている。同社は当該ソフトウェアの削除および安全性の確認作業を実施。Webサーバから個人情報関連のデータを削除し、安全な場所に退避した。さらに警察や監督官庁への相談・届け出を行い、問い合わせ窓口を設置して個人情報が漏えいした可能性のある顧客へ電子メールで連絡を行った。

事例3:外部からのサイバー攻撃でWebサーバに障害が発生

ある航空運輸会社では、2016年1月日に国内2つの空港のWebサーバがインターネットから閲覧できなくなる障害が発生した。いずれも「外部からの大量のアクセスを受けたこと」を原因とし、サイバー攻撃を受けた可能性があることを発表した。なお、同日のSNSには「2つの空港を落とした」というメッセージがOpKillingbayのハッシュタグとともに投稿されていた。一方の空港ではサーバの負荷を低減する対策を講じ、警察へ被害相談を行なった。もう一方の空港では、海外からのアクセスを遮断する措置を講じた。

このようにサイバー攻撃の被害は業界業種を問わず拡大しているだけに、特にセキュリティ対策の手薄な中小企業は今回の改訂版ガイドラインに即して改善を図っていく必要があるだろう。