特集 情シス事情を知る

社内PCが感染した? エンドポイントから実施するセキュリティ対策とは

2018年11月

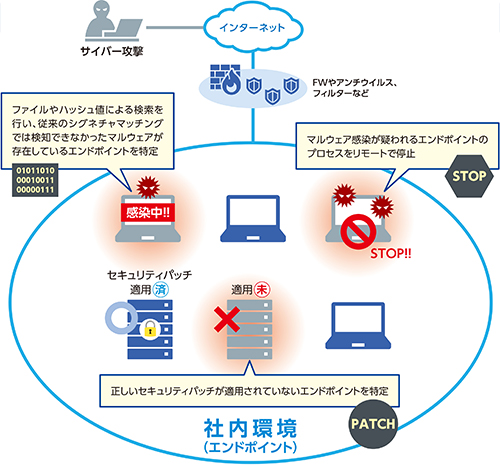

PCやスマートフォンなどのエンドポイントのセキュリティ対策は、アンチウイルスを中心に導入されてきたが、標的型攻撃やランサムウェアなどますます巧妙化していくサイバー攻撃を完全に防ぐのはほぼ不可能といえるだろう。今後のセキュリティ対策は、脅威の侵入を前提とすべきであり、そこで注目されているのがEDRである。Endpoint Detection and Response(エンドポイントでの検出と対応)を意味するソリューションだが、具体的にいかなる機能を提供するものなのか。その概要と導入効果を解説する。

セキュリティ脅威の侵入を前提とした対策の強化が急務

サイバー攻撃は常にITシステムやネットワークの脆弱なところを突いてくる。その意味で直接的な攻撃対象となっているのが、PCやスマートフォンなどのエンドポイントだ。

IT部門がデータセンター内で厳重に管理するサーバと比べ、ユーザーに大半の管理が委ねられているエンドポイントは社外で使われる場合もあり、なおかつ台数が圧倒的に多い。サイバー攻撃者にしてみれば、これらのエンドポイントの中から“獲物”を見つけることができれば、そこを突破口として社内ネットワークに侵入し、重要なデータを蓄えた本丸であるサーバに迫ることができるわけだ。だからこそエンドポイントのセキュリティ対策は非常に重要であり、決しておろそかにしてはならない。

ただ、口で言うのはたやすいが、実際にそれを徹底しようとすると困難を極める。いまやアンチウイルスに代表されるセキュリティ対策ソフトをエンドポイントにインストールするだけでは、十分な安全性を担保できない状況となっているのである。

既存のセキュリティ対策ソフトが長らく基本としていたのは、新しいマルウェアが発見された場合にその指紋に相当する特徴を抽出し、データベースと照合を行うシグネチャマッチングと呼ばれる方法だ。既知のマルウェアについては高い効果を発揮するが、次々と登場する新種や亜種のマルウェアに対しては無力となってしまう。

実際、どんな対策を施したとしても標的型攻撃やランサムウェアなど巧妙化するサイバー攻撃を防ぎきるとはほぼ不可能であり、セキュリティ脅威の侵入を前提とした対策の強化が急務となっている。経済産業省が2017年11月に改訂した「サイバーセキュリティ経営ガイドライン」でも、セキュリティ脅威の「特定」および「防御」の事前対策だけでなく、「検知」「対応」「復旧」といった事後対策が強く求められている。

エンドポイント上に発生したイベントをくまなく記録して可視化

すでに自社ユーザーが利用しているエンドポイントにマルウェアが侵入している恐れもある。サイバー攻撃を受けた企業の多くが、半年近くもの間その事実に気づかないでいるという調査報告もある。これだけの猶予期間があれば、攻撃者は狙った重要情報を楽々と盗み出だすことが可能である。

そうした中で注目されているのが、「EDR(Endpoint Detection & Response)」と呼ばれるソリューションだ。簡単に言えば、航空機に搭載されたフライトレコーダーのようなもので、エンドポイント上に発生した多様なイベントをくまなく記録し、「そのときに何が起こったのか」を可視化するとともに、時系列で詳細に確認できる機能を提供する。先述のサイバーセキュリティ経営ガイドライン(改訂版)に示された事後対策における「検知」プロセスをサポートするものである。

具体的にはEDRは、以下のような方法でセキュリティ脅威を検知する。

これらによりエンドポイント上の不正な挙動を掴み、マルウェアに感染した後の迅速な対象を可能とする。

実際にEDRでセキュリティ対策を実施した事例を紹介

日本企業の間にもEDRの普及が進みつつある。以下にEDRでセキュリティ対策を実施した3事例を紹介する。

事例1

ある大手通信事業者も標的型攻撃の深刻な脅威に対応するためにEDRを導入した。既存のセキュリティ体制でもマルウェア感染が疑われるエンドポイントの不審な挙動を検知することは可能だったが、そのためには大量のログを読み取る必要があった。アナリストの属人的な知識に依存し、脅威の検知から除去までの対応に1週間以上の時間を費やすことも珍しくなかった。EDRを導入することで、このプロセスを効率化・自動化し、セキュリティの事後対策を即日に短縮したという。

事例2

ある小売チェーンは各地に分散する店舗のエンドポイントのセキュリティを強化するためEDRを導入した。マルウェアの侵入を遠隔から検知し、本部からITスタッフが駆け付けなくても当該エンドポイントを隔離するなどの処置を行い、初動をスピードアップするというのが狙いだ。実際に導入後にマルウェアを検知したが、即座に対応し、実害が出ることはなかったという。

事例3

公益法人で起こった情報漏えい事件を教訓として、ある金融機関もマルウェア対策の強化に取り組んでいる。そこで導入したのがEDRであり、社内システムに対する “多層防御”の考え方に基づいたセキュリティを強化することに成功した。この取り組みが奏功して、これまでのところ重大なセキュリティインシデントは発生していない。

AIを活用したEDR

もっとも、EDRにも問題がないわけではない。エンドポイントに侵入したセキュリティ脅威を検知できたとしても、その後の「対応」や「復旧」は人間に委ねられるからだ。CSIRT(シーサート)のようなセキュリティ対策の専門チームを有する大手企業ならともかく、総務部門の担当者がITシステムの運用管理を兼任しているような中堅・中小企業が、自力でEDRを運用していくことは困難だ。

そうした中での光明と言えるのが、EDRをマネージドサービスの形で提供するベンダーが登場してきたことである。セキュリティの専門アナリストがユーザー企業に代わってEDRツールを用いた常時監視および分析を行い、インシデントを検出し、一次対処から報告まで一貫してサポートするというものだ。セキュリティ脅威の封じ込みを迅速に実施することで、依頼企業の作業負担を大幅に軽減し、休日や夜間などの時間外における対応の遅れも回避することができる。これならIT人材の層が薄い企業もEDRの導入効果を最大限に享受することができる。さらに最近は、セキュリティインシデントが発生している企業に向けて、技術支援サービスを提供している企業もある。

また、EDRの中にはセキュリティ脅威の「検知」だけにとどまらず、「対応」や「復旧」といったプロセスまでサポートするものも登場している。

セキュリティ脅威の不審な振る舞いを学ばせた機械学習モデルを実装し、クラウド上に集約されるマルウェア情報を新たな教師データとして日々トレーニングを重ねていく。この自律的なAI(人工知能)が各エンドポイントに異常な挙動を検出した場合、そのプロセスに対して即座にストップをかけるのである。さらに、エンドポイント内のファイルがランサムウェアによって暗号化されてしまった場合でも、ロールバック機能により簡単な操作で元の状態に「復旧」することができるといった機能をもつものだ。このように、EDRに関しては様々なサービスが存在しているので、自社に合ったものを検討してみてほしい。

技術だけでなく、組織的・人的な対策もしっかり固めるべき

エンドポイントのセキュリティ対策で大事なのは、インシデントが発生した際の初動のスピードである。「検知」「対応」「復旧」といった事後対策が遅れれば遅れるほど、情報漏えいの範囲は拡大していくのだ。自社の信用は著しく低下し、賠償金も今後の存続が危ぶまれるほどの規模に膨らんでいく恐れがある。

最後に改めて述べるが、セキュリティ脅威の「特定」や「防御」を目的とした事前対策、EDRを中心とした事後対策、という技術的な部分だけでなく、適切なセキュリティポリシーの策定とその遵守、社員に対する継続的な啓蒙と教育、という面もセキュリティ対策として重要である。EDRに関連した技術的な部分と組織的・人的な部分を強化していくことで、本当の意味でのセキュリティの強化が可能となるのである。