特集 情シス事情を知る

2020年まで後1年。今一度サイバー攻撃について考える

~サイバーセキュリティ基本法が改正。官民が相互に連携して対策を進める~

2019年4月

改正サイバーセキュリティ基本法が可決し、政府が新たなサイバーセキュリティ戦略を始動させるなど、2020年に向けてサイバーセキュリティ関連の様々な動きが活発化してきた。実際にそこではどのような対策を目指しているのか。サイバーセキュリティ基本法の改正ポイントを解説しつつ、今後のサイバー攻撃の動向を踏まえたセキュリティ対策を考察する。

2020年に向けてサイバーセキュリティ基本法を改正

2018年の暮れが迫った12月5日、改正サイバーセキュリティ基本法が参院本会議で可決され、成立した。なぜ今、改正が必要だったのかというと、2020年をターゲットとしたサイバー攻撃に備えるのが狙いだ。

実際、世界から注目されるイベントは、格好の“宣伝の場”と考えるサイバー攻撃者から、様々な妨害・破壊活動を受ける。

例えば直近の2018年の平昌でも、開会式の直前にシステム障害が発生し、大会のウェブサイトがダウンした。また、各国メディアが詰めるプレスセンターのWi-Fi環境にもトラブルが起こった。この攻撃に用いられたのは「Olympic Destroyer」と呼ばれるマルウェアで、公式サーバ上にあるすべてのデータを消去することを狙ったようだ。

さらにさかのぼって、2016年のリオも波状的なDDoS(分散型サービス妨害)攻撃にさらされた。組織委員会が運営するサイトこそ守りきれたものの、矛先を変えたサイバー攻撃によりリオデジャネイロ州政府や警察、公営銀行などでシステムダウンや情報漏えいなどの被害が発生した。

このようにサイバー攻撃のターゲットとなるのは必ずしも大会関連施設だけではなく、社会に混乱を起こすことができれば相手はどこでもかまわない。民間企業にとっても決して人ごとでないことを知っておいてほしい。

2020年もまさに予断を許さない状況にある。そこで今回の改正サイバーセキュリティ基本法では、広く社会に警鐘を鳴らして対策を促すべく、サイバーセキュリティ対策を促進する「サイバーセキュリティ協議会」を新たに創設することなどが盛り込まれた。同協議会は、行政機関や自治体をはじめ、重要インフラ事業者、セキュリティ事業者をはじめとするサイバー関連事業者、教育研究機関、有識者などで構成されるもので、官民が相互に連携して情報共有を図り、必要な対策について協議を行うとする。また、またサイバーセキュリティ戦略本部において、サイバーセキュリティ関連のインシデントが発生した場合に、国内外関係者との連絡調整を行うことも追加された。

昨今のサイバー攻撃の傾向とその対策

もちろんセキュリティ対策は、巨大イベントだけを想定すればよいわけではない。ますます多様な形態をとり、悪質化・巧妙化していくサイバー攻撃の動向を捉え、継続的な対策に取り組むことが重要だ。

近年のサイバー攻撃の傾向を俯瞰すると、被害の増加が目立っているのはランサムウェアやマイニングマルウェアだ。

少し前までランサムウェアの被害に遭うのは主に個人ユーザーだったが、最近は病院や金融機関などの企業・組織にターゲットをシフトしてきている。これに伴い、発生件数自体は減少傾向にあるのだが、1件あたりの被害金額が大きくなってきているのだ。

ある大手電機メーカーも2017 年にランサムウェア「WannaCry」感染による被害を受けた。最初に侵入された端末は海外拠点で導入した検査機器(顕微鏡)で、まさかそのようなパスから感染が広がるとは想定しておらず、被害の拡大を許してしまった。

一方のマイニングマルウェアは仮想通貨の採掘を勝手に行うもので、ユーザーに気づかれずに潜伏することから水面下で膨大な被害が発生していると推測される。

また、従来からの標的型攻撃も依然として深刻な脅威である。隠ぺい工作を長期間にわたって行うなど攻撃がますますプロフェッショナル化しており、その分、発覚した際の被害は甚大なものとなっている。

記憶に新しいのは、2019年1月に発生したあるファイル転送サービスからの480万件に及ぶメールアドレスとパスワードの漏えい事件だ。運営会社は現在も原因の調査を続けているが、1カ月近くが経過しても依然として復旧のメドは立っていない。それほどまでにサイバー攻撃の侵入過程を追跡することは困難なのである。

なお、上記のようなサイバー攻撃の侵入経路としては、やはりメールが利用されているケースが多い。直近では、Microsoft ExcelのIQY(Internet Query)ファイルを悪用した不特定多数へのばら撒き攻撃が猛威を振るった。IQYファイルとはExcelのWebクエリ機能を利用してデータを取り込む際に使用するファイルで、開くと拡張子で関連付けられたExcelが自動的に起動する。このWebクエリ機能を悪用してPowerShellスクリプトを実行し、マルウェアを感染させるのである。

また、ある商工会議所と大学が中小企業30社に3カ月間にわたってサイバー攻撃の調査を行った。その結果、すべての企業が攻撃に遭い、そのうち数社で社内データの流出も起こっていたという。中小企業においては、サイバー攻撃を知らぬ間に受けている可能性があることを認識しないといけないだろう。

いずれにしても大切なことは、こうしたサイバー攻撃の多様化や変化に対する“感度”を社内的にも高めておくことだ。CSIRT(Computer Security Incident Response Team:シーサート)と呼ばれるような情報セキュリティの専門チームを組織横断で編成し、脅威情報の共有や対応スキルの向上を図っていくのが理想的と言える。

2019年以降はモバイルやIoT危機への攻撃が増加

2019年以降、サイバー攻撃はどのように変化していくと予想されているのだろうか。

最も危惧されているのは、モバイルデバイスやIoT機器への攻撃増加だ。これらのデバイスにマルウェアを感染させるという手口だけでなく、デバイスから漏れ出る電波を受信・解析して情報を盗み出す「テンペスト」、デバイスが発する各種物理量を測定して暗号解読に利用する「サイドチャネル攻撃」、特定の信号をしつこく入力することで半導体内部の電位に影響を与える「ロウハンマー攻撃」など、情報領域だけでなく物理領域での相互作用を利用した新しいタイプの攻撃も出現しているのである。その意味で今後のセキュリティ対策においては、ハードウェアや物理層に関する知識・スキルも要求されることになる。

IoT機器のセキュリティに危機感を高めた総務省は、インターネットに直接つながったルーターや防犯カメラなどの機器を対象とした調査に乗り出した。企業や個人の機器に政府が一方的にアクセスすることは世界的にも異例で、通信の秘密の侵害だとする非難の声も上がっているが、まさに事態は逼迫しているのである。

また、防御面での取り組みとして、例えばマルウェア検知にAI(人工知能)を活用したソリューションが登場しているが、同じ技術を攻撃側も駆使してくることを十分に想定しておく必要がある。今後のサイバー攻撃とセキュリティ対策の攻防は、AI対AIの構図となっていくことが予想できる。

そして何よりも大きな脅威となっているのは、国家が関与したと考えられるサイバー攻撃が多発し始めていることだ。2009~10年にかけて、イランの核開発を妨害するために「スタクスネット」と呼ばれるマルウェアが仕掛けられ、実際に核燃料施設内のウラン濃縮用遠心分離機を破壊するという物理的実害を引き起こした。2016年12月にウクライナの首都キエフで発生した停電も、同様に敵対国家が主導したサイバー攻撃と考えられている。今や国家間のサイバー攻撃は、まさに戦争そのものの様相を呈している。

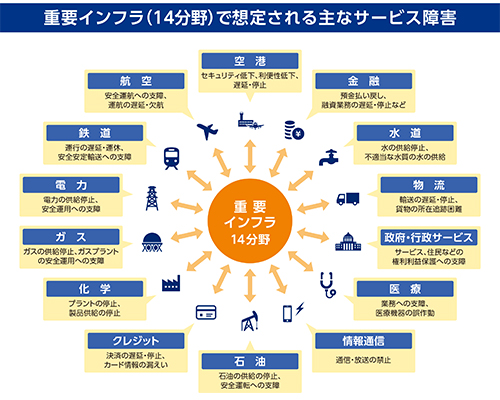

このように2019年以降のサイバー攻撃が、深刻な脅威をさらに増していくことはもはや疑う余地がなく、国家レベルでの包括的な戦略と対策を立てることが急がれる。冒頭で紹介した改正サイバーセキュリティ基本法も、その一環となるものである。さらに、重要インフラ14業界のサイバー防衛対策の見直しも、2019年度中に図ろうとしている。2020年のイベント後に見直す予定だったが、サイバー攻撃の脅威が増してきたことで前倒しして行うことになったという。どういう業種でどのように見直されるかはぜひ注目しておきたい。

2020年のイベントに向けて、サイバー攻撃のターゲットは日本市場に向く。その目標は、大企業だけでなく、中堅中小企業も含まれるだろう。「うちは事業規模も小さいし、大丈夫だろう」ではすまされない時代になっている。ただ、もはやサイバー攻撃に企業が単独で太刀打ちすることは不可能などと、白旗を挙げてあきらめるようなことは決してあってはならない。サイバー攻撃による被害を完全に防ぐことはできないにせよ、企業あるいは個人レベルでの自助努力に基づいたセキュリティ対策によってリスクを回避し、被害を最小限に抑えることは十分に可能なのだ。もし自社だけでの対策が厳しい場合は、セキュリティに関するノウハウを持っているベンダーに相談してみるのも一つの手だろう。是非とも今後もセキュリティ対策をおろそかにすることなく、今一度自社の対策を再点検し、継続的な改善・強化に取り組んでほしい。