特集 情シス事情を知る

2020年4月、IoT機器製造業者はセキュリティ対策の具備が義務化へ

~狙われやすいIoT機器の防御策~

2020年2月

産業用ロボットや監視カメラ、ルーター、家電製品など、あらゆる機器がネットにつながるIoTは、5Gの普及に伴いますます大きく広がっていくと予想されている。そこで懸念されるのが、IoT機器を狙ったサイバー攻撃の急増だ。これは、IoT機器は必要最低限のリソースしか搭載しないことが多く、セキュリティ対策もとりづらいという弱点を突いたものである。総務省は2020年4月以降、IoT機器にアクセス制御機能やソフトウエアのアップデート機能、初期設定のパスワードの変更を促す機能を義務付けるなどの方針を打ち出しているが、受け身の姿勢ではなく自らが能動的に対策に乗り出すことが重要だ。すぐにでも実践できるIoT機器のセキュリティ対策を紹介する。

IoT機器に忍び寄るサイバー攻撃のリスク

センサーの小型軽量化、低廉化が進み、あらゆるモノがネットワークにつながる IoT の爆発的な普及が進んでいる。5Gによる多数同時接続が実現すれば、この動きにはさらに弾みがつきそうだ。総務省の調査によれば、2020年には約394億台ものIoT機器がインターネットにつながると見込まれている※。

このIoT活用の最前線に立つのが製造業だ。そこには大きく2つの取り組みがある。

1つは、工場内に設置された様々な工作機械や装置、産業ロボット、監視カメラ、さらには作業者などから収集したセンサーデータを蓄積・可視化・分析し、最終的に生産システムを自動化・自律化することでスマートファクトリーを目指す「工場IoT」。もう1つは、自社が製造・販売する工作機械や建設機械、家電、自動車などの製品にネットワーク接続機能を組み込んでおき、顧客に提供した後も様々なデータを継続的に収集し、稼働状況のモニタリングや分析を行う「製品IoT」である。

現在、多くの製造業は、製品(モノ)の売り切りを中心とした伝統的なビジネスから脱却し、顧客に新たな価値(コト)を提供することで継続的に対価を得るサービスを中心としたビジネスへの転換を目指している。製品IoTは、この「モノ売りから、コト売りへ」のビジネスモデル転換を支え、促進していくための基盤として注目されている。

このように期待が高まるIoTだが、一方で懸念されるのがセキュリティだ。

例えば工作機械のIoTデータが盗まれれば、その装置を利用している工場の生産能力や生産状況を他社に簡単に推察されてしまう。家電製品のIoTデータが漏えいした場合、ユーザーのプライバシーは筒抜けとなる。さらに深刻なのがIoT機器に不正侵入されたケースだ。制御を乗っ取られて誤動作を引き起こしたり、サイバーテロ攻撃の踏み台にされたりするなど、甚大な被害につながっていく恐れがある。

※出所:総務省「令和元年版情報通信白書」IoTデバイスの急速な普及 より

狙われやすいIoT機器。対策として総務省が新たな省令を実施

そもそもなぜIoT機器は狙われやすいのか。コスト削減のため特定の用途に必要な機能だけを絞り込んだIoT機器は、CPUの処理能力やメモリーに余力がなく、ウイルス対策ソフトの導入が難しい。加えてディスプレーなどの表示装置がなく、利用者は異常に気付くことができない。さらに製品のライフサイクルが長いことから長期間潜伏できるなど、攻撃者にとって都合のよい条件が整っている。

この事態を重く見た総務省が国立研究開発法人情報通信研究機構(NICT)と共同し、2019年2月より開始したのが「NOTICE」(National Operation Towards IoT Clean Environment)という取り組みである。初期設定のままのパスワードや他者に容易に推測されるパスワードを設定しているなど、サイバー攻撃に悪用される恐れのあるIoT機器を洗い出し、インターネットサービスプロバイダー(ISP)を介してユーザーに注意喚起を行うものだ。6月からはマルウエアに感染したIoT機器を、NICTが運用する大規模サイバー攻撃観測網「NICTER」で特定する取り組みも始めた。

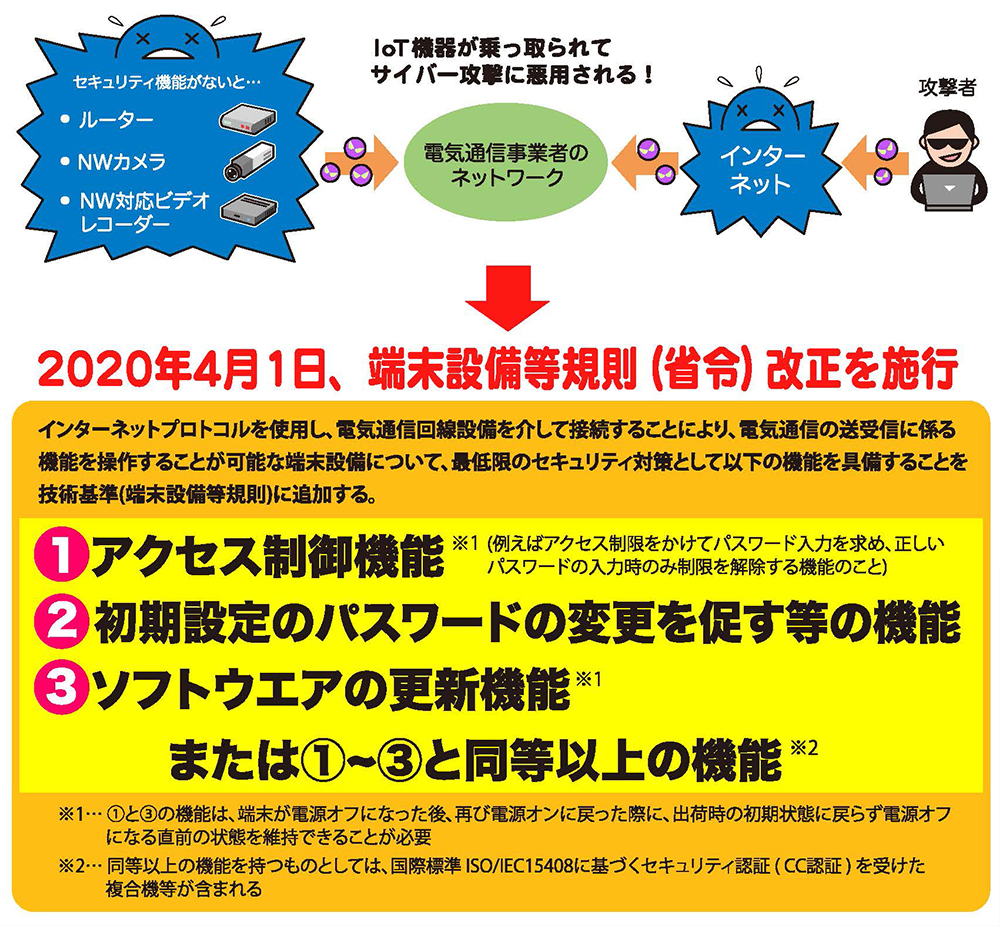

さらに総務省は、電気通信事業法に基づく端末機器の技術基準を定める省令を改正。2020年4月以降に販売するIoT機器に対して、「パスワードによる認証などのアクセス制御機能」「出荷時の初期パスワードの変更を促す機能」「ソフトウエアの更新機能」といった最低限のセキュリティ対策を義務化する。既存と新規のIoT機器のセキュリティ対策を同時並行で進めることで、脆弱性を埋めていく方針だ。

総務省「IoTの普及に対応した通信ネットワークの技術基準等に関する政策動向」を基に作成

IoT機器へのサイバー攻撃事情

総務省やISPから注意喚起を受けてから対策に乗り出すのでは、あまりにも遅いといわざるをえない。その間にもIoT機器を狙ったサイバー攻撃が繰り返されているからだ。実際、NICTERで観測されたパケットを分析した結果によると、2015年から2018年の3年間でサイバー攻撃の件数は3.9倍に増えており、2018年はその約半数がWebカメラやルーターなどのIoT機器を狙った攻撃だった。

2016年には米国で「Mirai」というマルウエアがIoT機器を踏み台に大規模接続障害を発生させた。感染したIoT機器はボットネットに組み込まれ、持ち主の知らないところでDDoS攻撃に加担、この中には日本に設置されていたIoT機器も含まれていたとされる。ほかにも、IoT機器を使用不能にするマルウエアや、データを盗聴したり改ざんしたりといった攻撃もある。Webカメラの映像を他人に盗み見られたり、インターネット上に勝手に公開されたりという事件も起こっている。

今すぐ始めるべきIoTのセキュリティ対策

こうしたIoTのセキュリティ対策はユーザー側でできることも多く、受け身ではなく能動的に、なおかつ今すぐ取り組むことが肝要だ。例えば「初期設定のままのパスワードや他者に容易に推測されるパスワードを設定しているなど、サイバー攻撃に悪用される恐れのあるIoT機器を洗い出す」といった取り組みは、外部から指摘されるまでもなく自社内で稼働しているIoT機器を棚卸しして総点検を行えばいい。これだけでもIoTのセキュリティリスクを大幅に軽減することができる。

製品IoTを展開する製造業であれば、総務省によって義務付けられた最低限の対策を満たせばよしとするのではなく、より踏み込んだセキュリティ機能の実装を検討してほしい。

例えば「ホワイトリスト方式」と呼ばれるIoTのセキュリティ対策ソリューションも登場し、注目されている。ホワイトリストに登録されたアプリケーションのみIoT機器上での実行を許可するものだ。裏を返せば、リストに登録されていないアプリケーションの実行はすべて禁止されるため、意図しない操作ミスを防止するほか、未知のマルウエアからもIoT機器を保護することができる。顧客に出荷するIoT製品をはじめ、簡単に設定変更ができない工場内のOT(制御システム)系の組み込みシステムについても、ホワイトリストを実装しておくことでセキュリティを担保することが可能となる。

実際にホワイトリスト方式をサポートしたIoTセキュリティ対策ソリューションは、医療(検体検査装置、画像診断装置、生体情報モニター、心臓カテーテル用ポリグラフ)、産業機器(半導体製造装置、マウンター、工作機械、検査装置)、金融(ATM、行員端末、両替機)、流通・小売(POS、CAT端末、KIOSK、販売機、券売機)など、ミッションクリティカルな分野でも導入実績を拡大している。

もちろんホワイトリスト方式のみでIoT機器を狙ったあらゆるサイバー攻撃を防げるわけではない。しかし、より高い安全性を担保して顧客のリスクを軽減することが、製品IoTを通じて提供するサービスそのものの価値を高めていくことは間違いない。安全で快適なスマート社会の実現に寄与するという観点からも、IoTのセキィリティ対策に積極的に取り組んでほしい。