特集 情シス事情を知る

【前編】ランサムウェア攻撃者はActive Directoryを狙う

リアルな事案から学ぶ実効性の高いセキュリティ対策(Active Directory編)

- 前編

- 後編

2025年6月

はじめに

企業活動を一瞬で止めてしまうランサムウェア攻撃は、企業規模や業種・業界を問わず深刻な経営リスクとなっている。こうした状況下において、ランサムウェアに対する適切な対策を講じることは、情報システム部門にとっての最重要課題の一つになっている。本記事は「前編」と「後編」の2回に分けて、ランサムウェア攻撃者に特に狙われやすいActive Directoryの対策において、潤沢な予算や人的リソースがなくても行える対策を中心に解説を行う。

ランサムウェア攻撃の被害状況

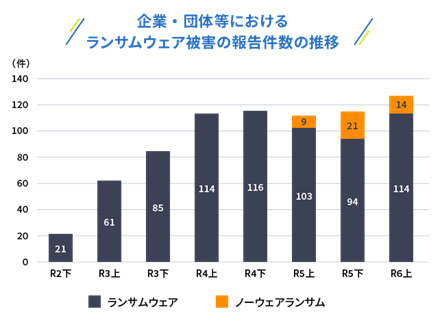

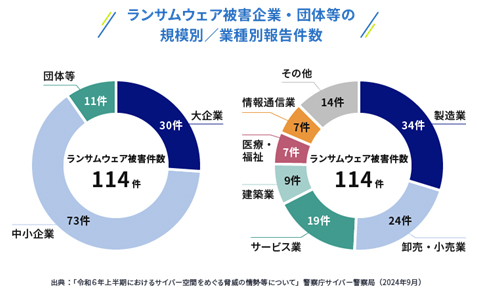

近年、ランサムウェア攻撃の被害が拡大している。記憶に新しいのは2024年に発生した、ある大手企業に対するランサムウェアを含む大規模なサイバー攻撃の事例だろう。同社は個人情報流出などの被害を受け、同年度決算において特別損出を計上する見通しを発表した。警察庁サイバー警察局の発表(「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」2024年9月)によると、ランサムウェア攻撃被害の報告件数は2022年以降、高止まりで推移しており、2024年上半期は被害報告件数のうち64%を中小企業が占めていた。ランサムウェア攻撃は大企業だけが狙われるものではなく、もはやどんな企業にとっても当たり前の経営リスクになりつつある。

ランサムウェア攻撃者はActive Directoryを狙う

このランサムウェア攻撃において、攻撃の足掛かりとして狙われているのが、多くの企業が導入しているMicrosoft Active Directory(以下、Active Directory)だ。攻撃者はVPN機器やRDP機能の脆弱性を突いて組織のネットワーク内に侵入したあと、Active Directoryを掌握することで攻撃範囲を一気にネットワーク全体へと拡大する。その結果、業務システムの停止や機密データの流出など、深刻な被害が引き起こされる。

攻撃者がActive Directoryをターゲットにする理由

日本でも多くの企業が導入するActive Directoryは、ユーザーアカウント、デバイス、ファイルサーバ、ネットワークなど、企業のITインフラを効率的に管理するためのシステム。ユーザーが特定のシステムやファイルにアクセスする際の認証や権限管理もActive Directoryで行われているため、攻撃者はActive Directoryの管理者権限を窃取することで、企業内のシステムやデータにアクセスする経路を確保する。

攻撃者は、Active Directoryの脆弱性を突いて管理者権限の窃取を試みる。脆弱性の一つには、しばしば発見されるActive Directoryのバグがある。例えば、2020年に発見されたZerologonは管理者権限が取得できる深刻なバグで、修正パッチが適用されていないActive Directoryは格好の標的となった。Active Directoryの脆弱性は、バグの他に日々の運用不備でも発生する。弱いパスワード設定を放置している、管理者権限を必要以上に多くのユーザーに付与しているなど、不適切な運用によって攻撃者の侵入を許すセキュリティホールが生まれやすい。

このように、Active Directoryはセキュリティ対策上、極めて重要なシステムでありながら、企業によっては脆弱性が放置されていることも多く、攻撃者にとって「費用対効果」の高い格好の攻撃目標になっている。

Active Directoryへの侵入によるランサムウェア被害事例

ここで、ランサムウェア攻撃の被害を受けたある企業の事例を紹介しよう。

A社は、年商100億円規模の卸売業だ。A社の情報システム部門はある日、複数の従業員から「ファイルサーバのファイルが開けない」と報告を受けた。調査を進めたところ、ファイルサーバやActive Directoryサーバをはじめ複数のサーバが暗号化されており、攻撃者が残した脅迫文も発見された。A社から依頼を受けたセキュリティベンダーが詳しい調査を進めたところ、攻撃者はVPNの脆弱性を突いてネットワークに侵入し、次にActive Directoryの管理者権限を経由して、社内の複数機器にランサムウェアを拡散する典型的な攻撃パターンを展開していたことがわかった。

復旧作業としては、VPN機器の停止、バックアップデータの復元、バックアップデータが暗号化されたサーバについてはサーバ再構築を順次進めた。攻撃によって受発注システムも停止したため、従業員は復旧作業が完了するまで約1カ月の間、マニュアルオペレーションで受発注業務をこなすしかなかった。

A社の情報システム部門は2名体制で、年商100億円企業の情シスとしては小さな規模といえる。少ない情シスメンバーで山積するさまざまな課題、タスクに追われるうちに、VPN機器やActive Directoryの脆弱性が放置されてしまったことが攻撃の原因になった。情シス担当者は、セキュリティ対策について若干の不安はあったものの、「まさか自社がランサムウェア被害を受けるとは思わなかった」と振り返る。

A社の経営陣はこのインシデントをきっかけに社内にセキュリティ委員会を立ち上げ、情報セキュリティ対策の予算を確保するなど、セキュリティ対策の改革を急ピッチで進めたという。

今すぐできる!ランサムウェア対策「基本中の基本」4選

ランサムウェア攻撃の被害が拡大した事例では、A社のようにActive Directoryが踏み台となって、攻撃範囲がネットワーク全域に広がったケースがほとんどだ。このような被害を防ぐためには、Active Directoryを中心とした自社のセキュリティ対策を今一度見直すことが必要だ。

ランサムウェア被害にあった企業では、基本的な対策が疎かになっていることが多い。基本的な対策の中には、潤沢な予算や高度な技術力がなくても、今すぐ実施できる対策が複数ある。自社のセキュリティ対策に不安を持つ企業は、下記に挙げる対策、いわば「基本中の基本」についてあらためてチェックすることをおすすめしたい。

対策1:セキュリティパッチの適用

Active Directory、およびVPN機器やWindows OSなど関連システムに最新のセキュリティパッチを適用することは、脆弱性の悪用を防ぐために必要不可欠の取り組みだ。しかし、企業によっては既存システムやユーザーに与える影響を懸念して、迅速なパッチ適用が行えないケースも多い。このような場合は、テスト環境の構築や、社内協力の取り付けなど、セキュリティ運用の見直しから取り組んでいく必要がある。

対策2:Active Directoryの管理者権限見直し

Active Directoryの管理者権限は、企業全体のセキュリティを左右する重要なリソースだ。権限の過剰な付与はサイバー攻撃の被害拡大を招く恐れがあるため、定期的に権限の見直しを行い、必要最低限の権限付与を意識したい。また、従業員の退職等により使用されていないアカウントの放置もセキュリティリスクの増大につながるため、管理者権限の見直しとあわせて定期的なアカウントの棚卸を行いたい。

対策3:パスワードポリシーの強化

Active Directoryのアカウントはパスワードで保護されているものの、弱いパスワード設定やパスワードの使い回しは不正アクセスのリスクを高める。強力なパスワードポリシーを設定し、アカウントへの不正アクセスを防ぐことが重要だ。アカウントのセキュリティをさらに強化したい場合は、認証アプリなど多要素認証の活用も視野に入れたい。

対策4:Active Directoryの監査ログチェック

Active Directoryの監査ログを用いて、ユーザー権限の設定変更やログオン失敗の情報などをチェックすることで、攻撃者による不正アクセスや不審な操作を検知することができる。Windows OSに標準搭載されているイベントビューアーを使えば、特定のイベントに絞り込んで必要な情報がチェックできるため、監査ログのチェックを効率化することができる。

ランサムウェア攻撃の早期検知には、Active Directoryの監査ログチェックが有効

対策1:セキュリティパッチの適用、対策2:Active Directoryの管理者権限見直し、対策3:パスワードポリシーの強化は、すでに実施しているという企業も多いだろう。しかし、対策4:Active Directoryの監査ログチェックについては、Active Directoryのログ自体を出力したことがないという企業も多く、それほど一般化していない印象だ。

対策1、対策2、対策3がランサムウェア攻撃の起こる前に実施する戸締りのようなものだとすれば、対策4:Active Directoryの監査ログチェックは、戸締りを破壊しようとする動きをいち早く検知するための取り組みで、攻撃の早期発見や被害の最小化に有効だ。サイバー攻撃を100%防御することが難しい現実を考えると、ぜひ実施しておきたい対策である。

しかし、自社に専任のセキュリティ担当者がいない企業では、監査ログの何をどのようにチェックすればよいのか、また、そもそも監査ログのチェックに割けるリソース自体がない、というケースも多いだろう。

そこで次回は、対策4:Active Directoryの監査ログチェックにフォーカスし、監査ログのチェックポイントや、少ないリソースの中でチェック作業を効率的に行うための方法を紹介する。ランサムウェア攻撃への有効な対策を求めている情報システム担当者は、後編もぜひご覧いただきたい。